Falcon Cloud Workload Protection

CrowdStrike Falcon® Cloud Workload est une protection complète contre les violations dans les environnements privés, publics, hybrides et multi-cloud, permettant aux clients d'adopter les technologies et de les sécuriser rapidement, quel que soit le workload.

Télécharger la fiche technique

Avantages

POURQUOI CHOISIR FALCON CLOUD WORKLOAD PROTECTION

-

![UNE VISIBILITÉ TOTALE DEPUIS UNE CONSOLE UNIQUE]()

UNE VISIBILITÉ TOTALE DEPUIS UNE CONSOLE UNIQUE

Une visibilité totale sur les événements des workloads et les métadonnées des instances permet la détection, la réponse, la traque proactive aux menaces et les enquêtes, garantissant que rien ne passe inaperçu dans vos environnements cloud.

-

![RECONNAÎTRE AUTOMATIQUEMENT L'EMPREINTE DES WORKLOADS DANS LE CLOUD]()

RECONNAÎTRE AUTOMATIQUEMENT L'EMPREINTE DES WORKLOADS DANS LE CLOUD

Apporte des informations exploitables sur l'importance et la nature des empreintes dans les cloud publics, hybrides et les environnements multi-cloud, pour faciliter la sécurisation de tous les workloads, découvrir et minimiser les risques et réduire la surface exposée aux attaques.

-

![ÉLIMINER LES FRICTIONS AVEC LES PRINCIPALES INTÉGRATIONS CLOUD]()

ÉLIMINER LES FRICTIONS AVEC LES PRINCIPALES INTÉGRATIONS CLOUD

Les principales intégrations prennent en charge les flux d'intégration continue/ exécution continue (CI/CD), et permettent de sécuriser les workloads à la vitesse des DevOps sans sacrifier les performances.

Caracteristiques Techniques

LES AVANTAGES QUI DIFFÉRENCIENT FALCON CLOUD WORKLOAD PROTECTION

UNE VISIBILITÉ TOTALE DES WORKLOADS DANS LE CLOUD

- Collecte des métadonnées au niveau de l'instance pour identifier facilement les propriétaires des actifs impliqués dans une alerte.

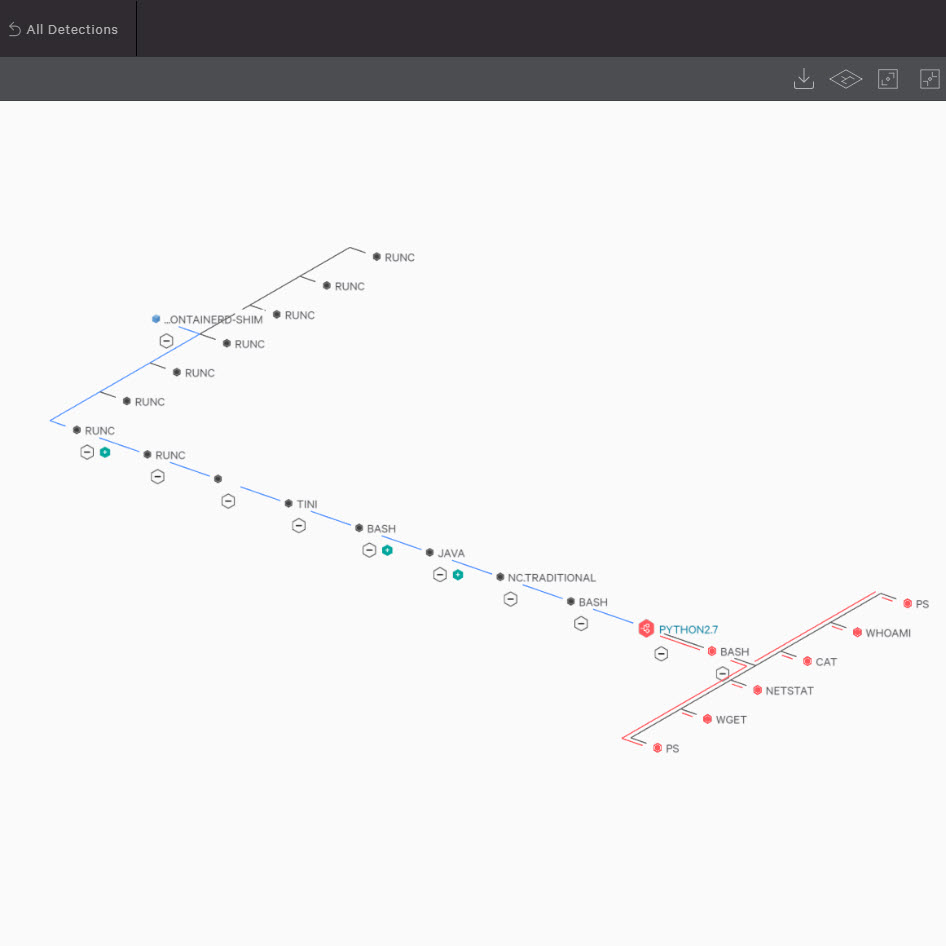

- La surveillance continue des événements fournit une visibilité sur les workloads, y compris les activités à l'intérieur des conteneurs. Un ensemble complet de données enrichies et d'informations sur les événements permet des investigations sur les workloads éphémères et périmées.

- Offre une recherche proactive des menaces sur tous les workloads et endpoints à partir de la même console.

- Détecte et enquête sur des attaques couvrant plusieurs environnements et différents types de workloads, en passant par les endpoints, les instances et les conteneurs.

Démo: Comment CrowdStrike améliore la visibilité des conteneurs

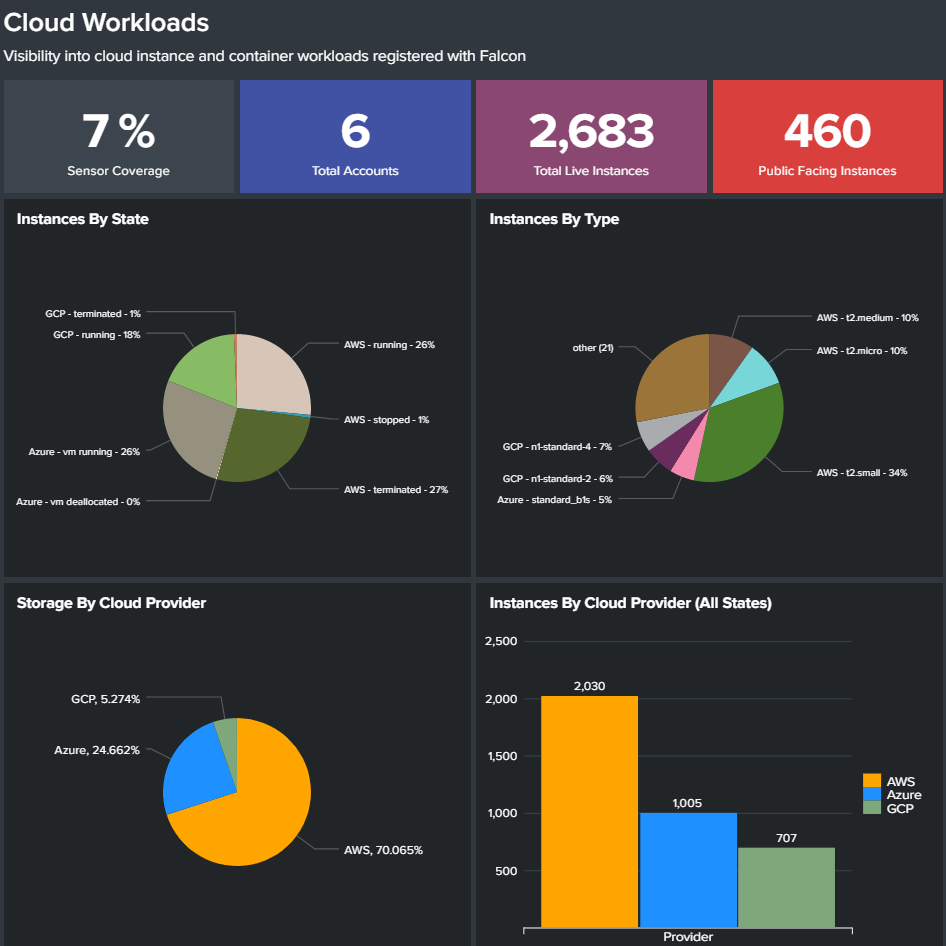

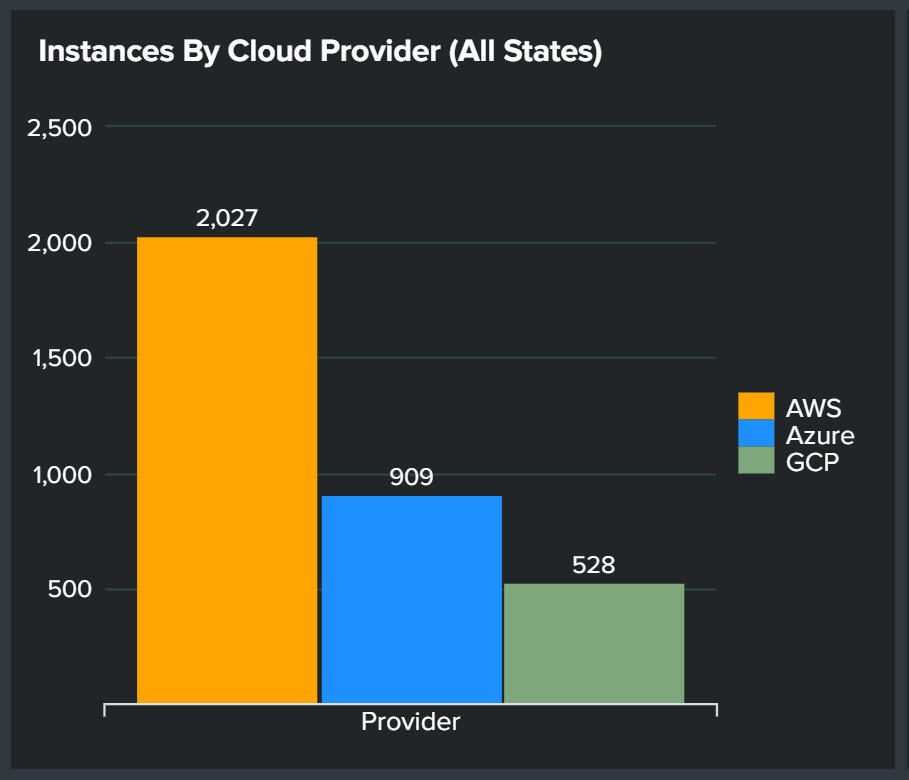

DÉCOUVERTE DES WORKLOADS MULTI-CLOUD

- Fournit des éclairages sur l'empreinte de votre cloud pour sécuriser tous les workloads, découvrir et atténuer les risques, et réduire la surface exposée.

- Découvre automatiquement les déploiements de workloads existants dans le cloud, sans installer d'agent, et en organisant les machines virtuelles Azure et les instances AWS EC2 et GCP Compute.

- Fournit des informations en temps réel sur les workloads, y compris des métadonnées contextuelles sur la taille et la configuration du système, le réseau et des informations sur les groupes de sécurité AWS, GCP et Azure.

- Identifie les workloads qui ne sont pas protégées par la plateforme Falcon.

SÉCURITÉ DES CONTENEURS

- Sécurise l'hôte et le conteneur grâce à un seul agent Falcon sur l'hôte. Une protection runtime protège les conteneurs contre les attaques actives.

- Enquête facilement sur les incidents de conteneurs lorsque les détections sont liées à un conteneur spécifique et non pas groupées avec les événements de l'hôte.

- Capture les informations de démarrage, d'arrêt, d'image et d'exécution du conteneur, ainsi que tous les événements générés à l'intérieur du conteneur, même si celui-ci n'est utilisé que pendant quelques secondes.

- La visibilité de l'empreinte des conteneurs comprend les déploiements sur site et dans le cloud. Visualisez facilement l'utilisation des conteneurs, y compris les tendances et les disponibilités, les images utilisées et la configuration pour identifier les conteneurs à risque et mal configurés.

PROTECTION RUNTIME

- Combine les meilleures et les plus récentes technologies pour contrer les attaques et les menaces actives pendant l'exécution des workloads, c'est-à dire lorsque leur vulnérabilité est maximale

- Comprend des indicateurs d'attaque personnalisés (IOA), une liste blanche et une liste noire pour adapter la détection et la prévention

- Les cyber-renseignements intégrés bloquent les activités malveillantes connues et révèlent la totalité du contexte d'une attaque, attribution incluse

- La recherche gérée des menaces 24h/24 et 7j/7 garantit que les attaques furtives sont systématiquement détectées

SIMPLICITÉ ET PERFORMANCE

Construit dans le cloud pour le cloud, Falcon réduit les coûts, les frictions et la complexité associés à la protection des workloads dans le cloud.

- Une plateforme unique pour tous les workloads et qui fonctionne partout : environnements cloud privés, publics et hybrides

- Une console unique offre une visibilité centralisée sur les workloads dans le cloud, quel que soit leur emplacement

- Flexibilité totale des politiques à tous les niveaux : workload individuel, groupe ou plus haut

- S'adapte en fonction de l'extension des workloads dans le cloud, sans nécessiter une infrastructure supplémentaire

- N'occupe qu'une empreinte minime dans l'hôte et n'a pratiquement aucun impact sur les performances d'exécution, même pendant l'analyse, la recherche et l'investigation

- Des modèles d'abonnement souples, basés sur la consommation et annuels, autorisent une planification flexible

INTÉGRATIONS CLOUD PILOTÉES PAR API

Falcon élimine les frictions pour renforcer l'efficacité de la sécurité dans le cloud.

- De puissantes API permettent d'automatiser des fonctions de CrowdStrike Falcon, notamment la détection, la gestion, la réponse et le cyber-renseignement

- Les intégrations Chef, Puppet et AWS Terraform prennent en charge les workflows CI/CD

- L'intégration de la configuration du système d'exploitation (OS) Google Cloud automatise le déploiement de l'agent Falcon directement depuis GCP, sans nécessiter de scripts personnalisés

- L'intégration AWS Private Link permet au trafic entre les capteurs et le cloud de circuler par PrivateLink, réduisant l'exposition à Internet et simplifiant les architectures réseau

Validation de Produit

![[For Modules Only] 2019 GARTNER MAGIC QUADRANT (MQ) FOR ENDPOINT PROTECTION PLATFORMS (EPP)](https://cs-staging-www.crowdstrike.fr/wp-content/uploads/2020/01/Gartner_logo.png)

![[For Modules Only] THE FORRESTER WAVE: ENDPOINT SECURITY SUITES, Q3 2019](https://cs-staging-www.crowdstrike.fr/wp-content/uploads/2020/01/Forrester-Logo.png)