Sécurité des conteneurs et des environnements Kubernetes

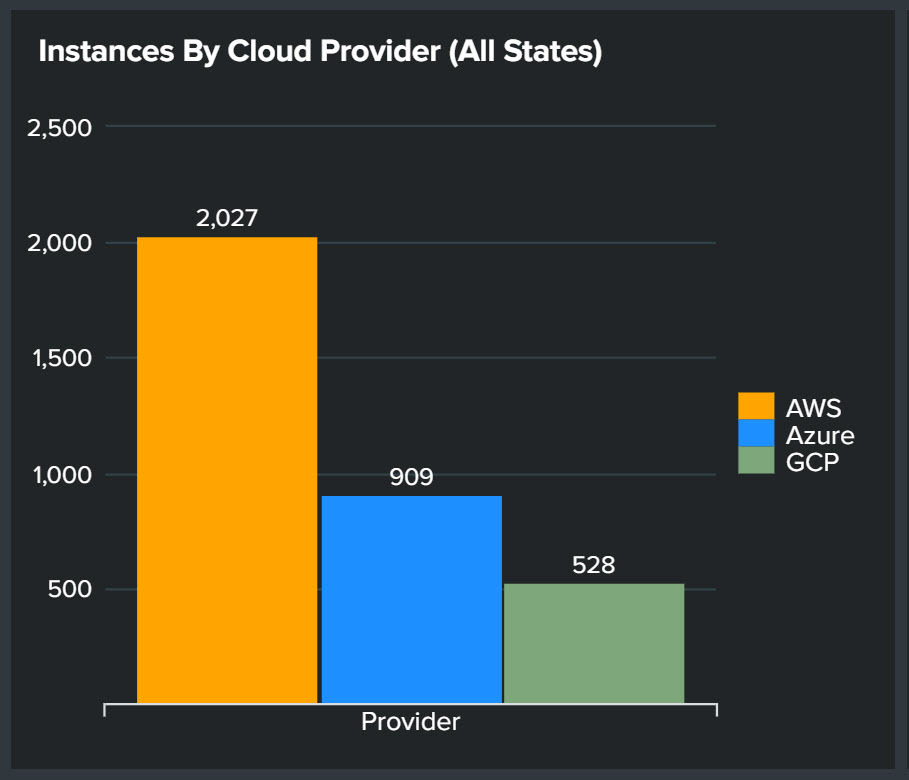

CrowdStrike Cloud Security prend en charge les conteneurs, les environnements Kubernetes et les hôtes de la conception à l'exécution dans AWS, Azure et Google Cloud.

CrowdStrike est classé parmi les leaders dans le rapport Frost Radar™️ 2022 de Frost & Sullivan consacré aux plateformes de protection des applications cloud native. CrowdStrike a également remporté le Tech Innovator Award 2022 de CRN dans la catégorie Meilleure sécurité du cloud. Ces deux distinctions mettent en avant la croissance et l'innovation de CrowdStrike sur le marché des solutions CNAPP. En savoir plus

Avantages

Identification des vulnérabilités du développement à la production, quel que soit le cloud

De la conception à l'exécution, protégez les applications cloud native et réduisez la surface d'attaque en détectant les vulnérabilités, les logiciels malveillants dissimulés, les secrets/clés, les infractions à la conformité et plus encore, afin de garantir que seuls les conteneurs conformes sont exécutés.

Intégration d'une approche Shift Left de la sécurité dans le pipeline CI/CD et automatisation du DevSecOps

Intégrez une fonction de sécurité fluide tôt dans le pipeline d'intégration/de distribution continues (CI/CD) et automatisez la protection pour permettre aux équipes DevSecOps de fournir des applications prêtes pour la production, sans ralentir les cycles de développement.

Protection des conteneurs au moment où ils sont le plus vulnérables : à l'exécution

Créez et exécutez des applications en sachant que leur protection est assurée. Accédez à la découverte automatisée d'informations, à la protection à l'exécution, à la détection des menaces et à la réponse en continu pour les workloads et les conteneurs cloud, ainsi qu'à un Threat Hunting managé dans le cloud, le tout de manière centralisée.

Fonctionnalités

Pourquoi adopter CrowdStrike Container Security ?

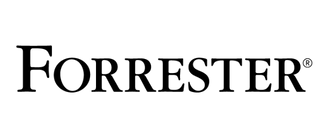

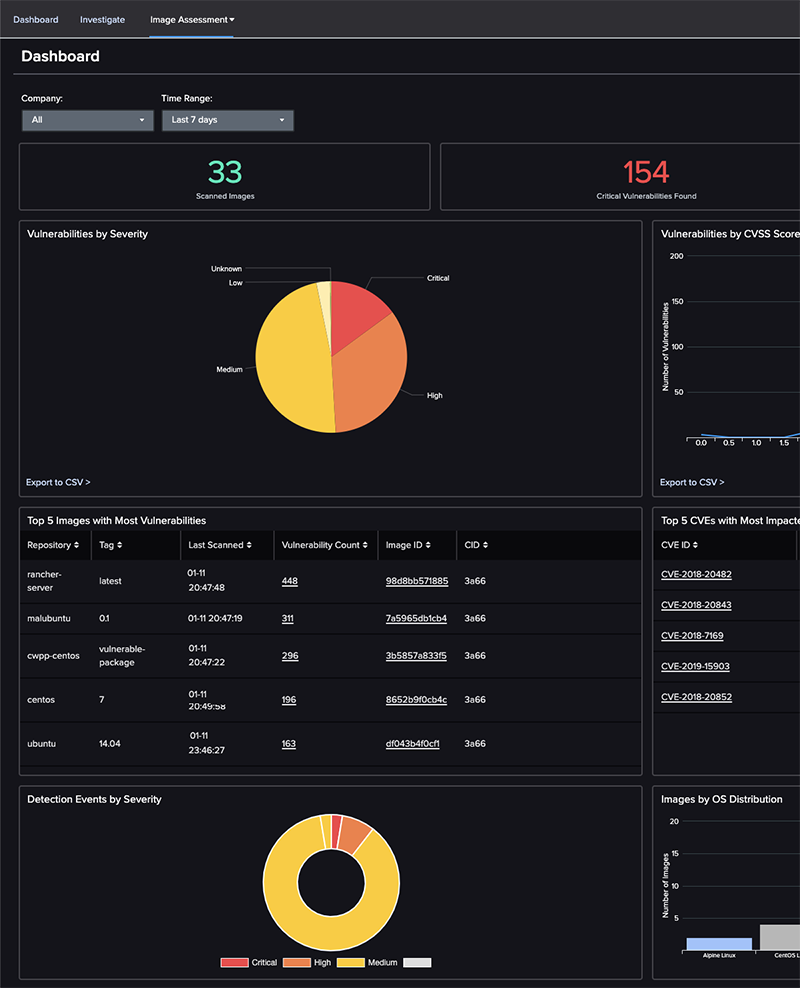

Évaluation et gestion des vulnérabilités

Évaluation et gestion des vulnérabilités

- Prise de décisions améliorée : obtenez des informations et des détails sur vos conteneurs, notamment les images, registres et bibliothèques ainsi que les conteneurs créés à partir de ces images.

- Identification des menaces dissimulées : débusquez les logiciels malveillants dissimulés dans vos images, les secrets intégrés, les problèmes de configuration et bien plus encore afin de réduire la surface d'attaque.

- Visibilité sur les environnements de conteneurs : bénéficiez d'une visibilité complète sur les conteneurs en cours d'exécution afin d'obtenir des détails sur l'accès aux fichiers, les communications réseau et les activités des processus.

- Identification précoce des vulnérabilités : gagnez un temps précieux grâce aux règles prédéfinies d'analyse des images, qui vous permettent de détecter rapidement les vulnérabilités, les erreurs de configuration, etc.

- Élimination des menaces avant la mise en production : bloquez les vulnérabilités exploitables avant l'exécution afin de simplifier la vie de vos équipes de sécurité.

- Surveillance continue : identifiez les nouvelles vulnérabilités à l'exécution, envoyez des alertes et prenez des mesures correctives sans analyse supplémentaire des images.

Automatisation de la sécurité des pipelines CI/CD

Automatisation de la sécurité des pipelines CI/CD

- Distribution accélérée : créez des règles d'images vérifiées pour vous assurer que seules les images approuvées sont autorisées à progresser dans votre pipeline et à s'exécuter sur vos hôtes ou clusters Kubernetes.

- Identification précoce des menaces : analysez en permanence les images de conteneurs pour détecter les vulnérabilités connues, les problèmes de configuration, les secrets/clés et les problèmes de licence OSS.

- Évaluation du niveau de vulnérabilité de votre pipeline : détectez les logiciels malveillants cachés dans les images téléchargées avant de déployer les conteneurs.

- Amélioration des opérations de sécurité : optimisez la visibilité sur les opérations de sécurité en fournissant des informations et du contexte pour les erreurs de configuration et les infractions à la conformité.

- Intégration aux chaînes d'outils de développement : assurez l'intégration transparente de vos outils avec Jenkins, Bamboo, GitLab et bien d'autres pour corriger et intervenir plus rapidement au sein des chaînes d'outils DevOps existantes.

- Processus DevSecOps : favorisez l'alignement et une compréhension commune de la part des équipes chargées des opérations de sécurité, des tâches DevOps et de l'infrastructure grâce aux rapports et aux tableaux de bord.

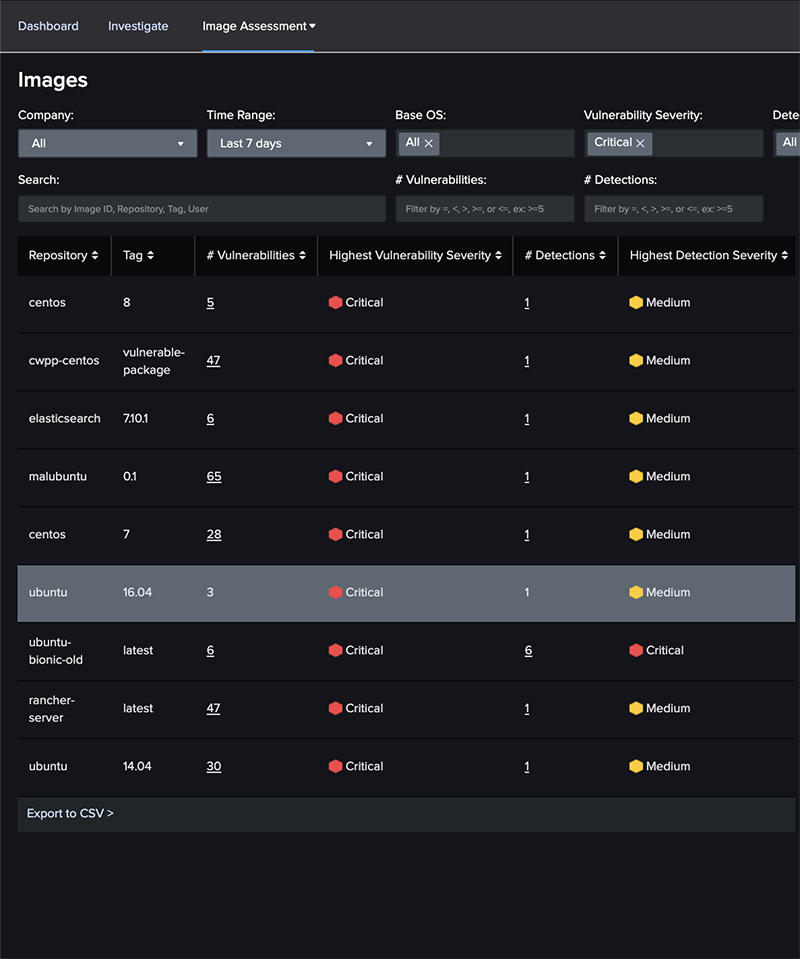

Protection à l'exécution

Protection à l'exécution

- Sécurisation des hôtes et des conteneurs : la protection à l'exécution de CrowdStrike Falcon® protège les conteneurs et les environnements Kubernetes contre les attaques actives.

- Prise en charge étendue des conteneurs : Falcon prend en charge les conteneurs exécutés sous Linux et peut être déployé dans des environnements Kubernetes tels qu'EKS. Il prend également en charge les solutions CaaS (Container-as-a-Service) telles que Fargate, tout en offrant le même niveau de protection. Des aperçus technologiques sont disponibles pour AKS, GKE et Red Hat OpenShift.

- Exploitation de technologies de protection de pointe : le Machine Learning, l'intelligence artificielle, les indicateurs d'attaque et le blocage du hachage personnalisé assurent une protection automatisée contre les logiciels malveillants et les menaces sophistiquées ciblant les conteneurs.

- Machine Learning et intelligence artificielle : Falcon s'appuie sur le Machine Learning et l'intelligence artificielle pour détecter les logiciels malveillants connus et inconnus au sein des conteneurs sans analyse ni signature.

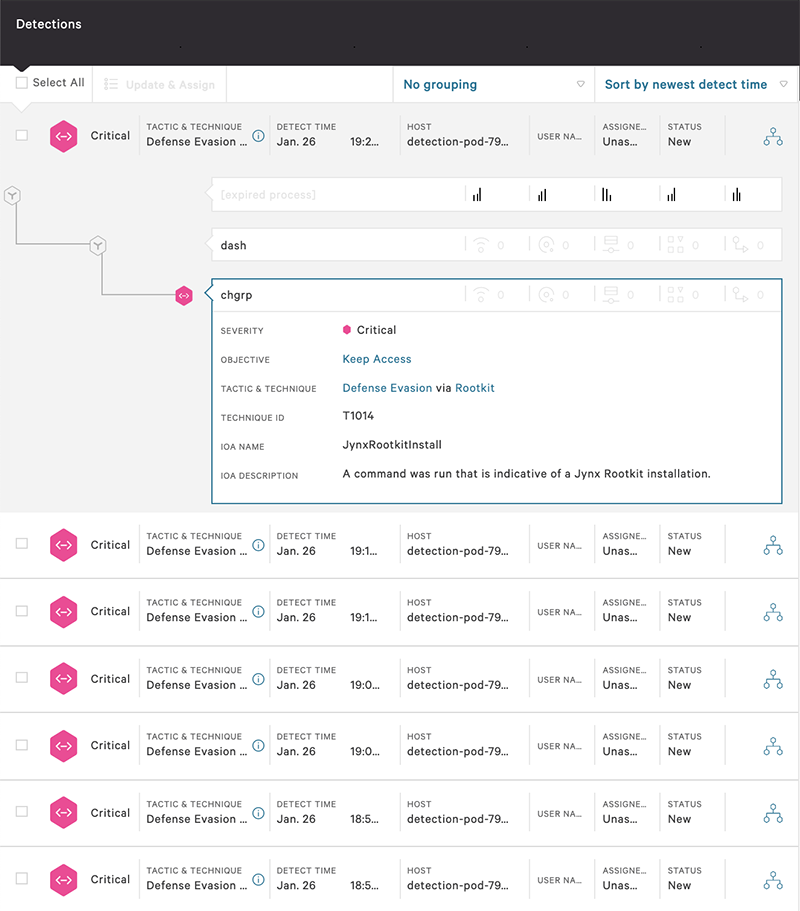

- Indicateurs d'attaque : Falcon utilise les indicateurs d'attaque pour identifier les menaces en se basant sur le comportement. La compréhension du déroulement des séquences d'actions permet à Falcon de bloquer toutes les attaques, au-delà de celles qui utilisent des logiciels malveillants, y compris les attaques sans fichier.

- Blocage des comportements malveillants : le profilage comportemental vous permet de bloquer les activités qui enfreignent les règles en vigueur, sans impact sur le fonctionnement légitime du conteneur.

- Détection des conteneurs non approuvés : tenez un inventaire à jour des conteneurs déployés et mis hors service, détectez et analysez les images non approuvées, et identifiez et bloquez les conteneurs à privilèges ou inscriptibles.

- Prévention du déplacement de conteneurs : renforcez l'immuabilité des conteneurs en détectant les nouveaux binaires créés et exécutés en leur sein.

- Investigation accélérée des incidents liés aux conteneurs : analysez facilement les incidents grâce à des détections associées à un conteneur spécifique plutôt que regroupées avec les événements de l'hôte.

- Visibilité complète : capturez les informations relatives au démarrage, à l'arrêt, à l'image et à l'exécution du conteneur, ainsi que tous les événements générés au sein du conteneur, même si celui-ci ne s'exécute que pendant quelques secondes.

- Déploiement transparent avec Kubernetes : déployez en toute facilité votre solution à grande échelle en l'intégrant dans un cluster Kubernetes.

- Amélioration de l'orchestration des conteneurs : capturez l'espace de noms, les métadonnées des pods et les événements réseau, de processus et de fichier Kubernetes.

Réponse à incident et investigations informatiques pour workloads et conteneurs

Réponse à incident et investigations informatiques pour workloads et conteneurs

- Visibilité en temps réel : transmettez les informations et l'activité des conteneurs en temps réel à la plateforme Falcon afin d'obtenir des renseignements détaillés qui permettront aux équipes de sécurité de traquer, de débusquer et d'étudier les menaces dissimulées.

- Puissante fonctionnalité de recherche : filtrez les événements à l'intérieur des conteneurs du nœud de travail et effectuez des recherches à partir des métadonnées associées à ces conteneurs, notamment les images, le mode et le type de configuration.

- Threat Hunting proactif : une fois déployé, Falcon enregistre les détails et l'activité des conteneurs, favorisant ainsi un Threat Hunting proactif par les équipes de sécurité dont les recherches aboutissent en quelques secondes pour un recoupement facile des divers indices.

- Disponibilité continue : les informations sur les événements fournissent des preuves informatiques et un ensemble complet de données enrichies, même après la mise hors service des conteneurs éphémères.

- Décodage des attaques complètes sur un seul écran : une arborescence facile à lire détaille l'attaque en contexte de façon à simplifier et à accélérer les investigations.

Simplicité et performances

Simplicité et performances

- Adoption simplifiée des processus DevSecOps : réduisez la charge administrative, les frictions et la complexité associées à la protection des workloads cloud, des conteneurs et des environnements sans serveurs.

- Centralisation des informations : une console unique offre une visibilité centralisée sur le niveau de sécurité du cloud, les workloads et les conteneurs, quel que soit leur emplacement.

- Gestion flexible des règles : unifiez les règles de vos déploiements sur site et multiclouds, et appliquez facilement ces règles à un seul workload ou conteneur, à tout un groupe d'éléments, voire plus largement.

- Évolutivité infinie : aucune modification de l'architecture ni infrastructure supplémentaire n'est nécessaire.

- Prise en charge étendue des plateformes : la plateforme Falcon prend en charge les conteneurs OCI (Open Container Initiative), tels que Docker et Kubernetes, ainsi que les plateformes d'orchestration autogérées et hébergées comme GKE (Google Kubernetes Engine), EKS (Amazon Elastic Kubernetes Service), ECS (Amazon Elastic Container Service), AKS (Azure Kubernetes Service) et OpenShift.

Intégrations cloud

Optimisez vos investissements et devenez opérationnel plus rapidement

Protection des workloads cloud

Protection des workloads cloud

Cliquez sur les liens ci-dessous pour visiter nos pages GitHub relatives au cloud AWS :

- AWS Control Tower

- AWS Systems Mgr

- Démarrage des capteurs AWS

- Extensions Azure (démarrage des capteurs)

- AWS Security Hub : passerelle d'intégration Falcon

- Service AWS Network FW

- Sécurité des conteneurs (EKS, GKE, Fargate)

Approche DevOps et applications cloud native

Approche DevOps et applications cloud native

Cliquez sur les liens ci-dessous pour visiter nos pages GitHub relatives au cloud AWS :

- SDK Go Falcon CS GoLang pour les API OAuth2

- SDK Falcon Py CS Python pour les API OAuth2

- SDK PS Falcon CS Powershell pour les API OAuth2

- Kubectl-Falcon : plug-in pour l'outil en ligne de commande kubectl

- Falcon Helm : le tableau Falcon Helm et l'opérateur Helm ont été conçus pour faciliter le déploiement et la gestion de l'agent Falcon

- Opérateur Falcon : simplifie la création d'applications conteneurisées

Solutions Falcon Cloud Security

Protection des workloads cloud

Offre une protection complète contre les compromissions dans les environnements cloud privés, publics, hybrides et multiclouds, permettant aux clients d'adopter et de sécuriser rapidement de nouvelles technologies indépendamment du type de workload.

Gestion du niveau de sécurité du cloud

Offre une visibilité multicloud et assure une surveillance continue, la détection des menaces et la conformité, permettant ainsi aux équipes DevOps de déployer des applications de manière plus rapide et efficace, pour une gestion du niveau de sécurité du cloud en toute simplicité.

Évaluation de la sécurité

du cloud

Testez et évaluez votre infrastructure cloud afin de déterminer si les niveaux de sécurité et de gouvernance appropriés ont été mis en place pour contrer les problèmes de sécurité.

Leader testé et éprouvé

CrowdStrike est fier d'avoir été reconnu comme leader par des analystes du secteur et des organismes de test indépendants.

Découvrez comment CrowdStrike a remporté le Tech Innovator Award 2022 de CRN dans la catégorie Meilleure sécurité du cloud.

Découvrez pourquoi Frost & Sullivan a classé CrowdStrike parmi les leaders dans son rapport consacré aux plateformes de protection des applications cloud native (CNAPP).

CrowdStrike a obtenu la note la plus élevée pour son évolutivité et sa feuille de route d'exécution, et occupe la deuxième position dans la catégorie Workloads de sécurisation des écosystèmes partenaires du rapport Forrester Wave™ 2022 sur la sécurité des workloads cloud.