Le modèle Zero Trust peut être difficile à implémenter pour plusieurs raisons : complexité de l’infrastructure technologique, problèmes organisationnels entre services et mise en place d’un processus pour la budgétisation et la réalisation du projet.

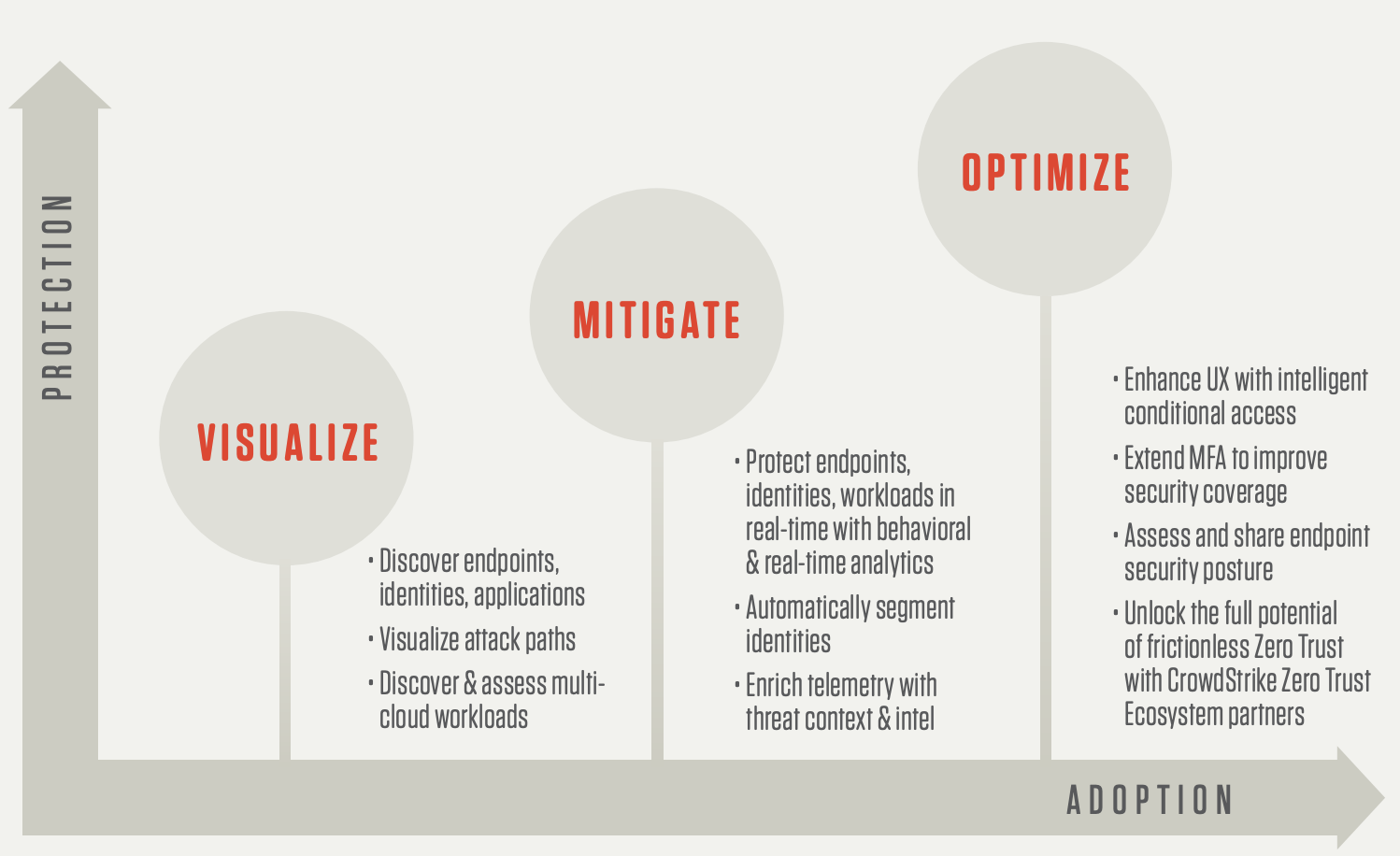

Bien que les besoins de chaque entreprise soient uniques, CrowdStrike propose les recommandations suivantes pour migrer vers un modèle Zero Trust en fonction de vos besoins et de vos priorités :

Phase 1 – Visualiser

Au cours de cette phase, l’intention est de bien comprendre toutes les ressources concernées, leurs points d’accès et les risques encourus. Dans le cadre NIST, il s’agit d’un processus continu compte tenu de l’évolution constante de la disponibilité des ressources, du risque qu’elles posent et de leur importance.

Principaux objectifs :

- Disposer d’une visibilité sur toutes les entités (identités, workloads et endpoints)

- Comprendre les vulnérabilités ou les risques associés aux différentes entités pour identifier le chemin d’attaque et les ressources à protéger en priorité

Bonnes pratiques :

- Évitez les failles dans la visibilité, surtout lorsque plusieurs entités, d’éventuelles fusions et acquisitions et des implémentations multiclouds (Azure, GCP, AWS, etc.) sont concernées.

- Évitez les disparités entre les référentiels d’identités si vous recourez aux services de plusieurs fournisseurs (AD, Azure AD, SSO, etc.).

- Examinez les risques et menaces auxquels l’ensemble du référentiel d’identités est exposé (par exemple, les attaques par relais et du protocole NTLM ou encore les attaques de type « Golden Ticket » à l’encontre d’Active Directory) dans la mesure où ils sont susceptibles de compromettre très rapidement l’ensemble de l’environnement.

- Passez en revue toutes les entités, indépendamment de leur emplacement ou de leur propriétaire (endpoints, workloads, personnes, applications, etc.). Les comptes de service, par exemple, sont souvent négligés et la plupart contournent les mécanismes de validation supplémentaires (comme l’authentification multifacteur ou les audits). Il est également impératif d’analyser les workloads (et les conteneurs), étant donné que les vecteurs d’attaque peuvent éviter les endpoints et cibler directement les workloads par l’intermédiaire des utilisateurs à privilèges.

Ressources :

- Un outil de génération de rapports pour Azure AD

- Guide pour renforcer la sécurité d’Active Directory

GUIDE COMPLET « VERS UNE SÉCURITÉ ZERO TRUST FLUIDE »

Téléchargez le livre blanc pour en savoir plus sur une sécurité Zero Trust fluide et les grands principes du cadre NIST 800-207.

TéléchargerPhase 2 – Atténuer

À ce stade, une entreprise est prête à détecter et à bloquer les menaces, ou à minimiser l’impact de la compromission si une menace ne peut pas être immédiatement éliminée. Le NIST recommande de faire appel à l’automatisation et à l’orchestration, deux processus essentiels à une détection et une réponse en temps réel.

Principaux objectifs :

- Atténuer les menaces en temps réel et apporter des réponses basées sur des règles en cherchant à neutraliser ces menaces au niveau de chaque composant (endpoint, workload, identité, etc.)

- Incorporer l’analyse comportementale afin de détecter différents types de menaces, par exemple :

- Menaces internes

- Prise de contrôle d’identifiants légitimes

- Limiter l’impact des compromissions grâce à la segmentation et à l’application du principe du moindre privilège

- Nouvelles méthodes de segmentation qui n’exigent pas de multiples mises à jour des règles et ne sont pas basées sur le réseau ou l’infrastructure

- Blocage des déplacements latéraux au sein de l’environnement

Bonnes pratiques :

- Limitez la charge de travail associée à la mise à jour des règles à l’aide de diverses méthodes :

- Utilisation d’une segmentation basée sur l’identité (au lieu d’avoir recours à une segmentation basée sur le réseau et les applications, susceptible de changer fréquemment)

- Incorporation d’un modèle basé sur des règles à même de répondre facilement aux besoins de l’entreprise en matière de conformité et de sécurité

- Test des règles afin de vérifier leur bon fonctionnement avant leur déploiement

- Établissez des seuils de détection des menaces et limitez les faux positifs.

- Analyse des risques basée sur des facteurs statiques et dynamiques

- Enrichissement du contexte grâce à des sources d’informations supplémentaires (y compris des systèmes d’ancienne génération et des systèmes d’authentification unique)

- Collecte d’informations exploitables (par exemple, des informations AD statiques), même pendant l’exécution des modèles d’apprentissage automatique

- Identifiez les menaces tout en limitant la gestion de l’analyse et du stockage des données.

- Une approche cloud en temps réel minimise le volume des données et la charge de gestion.

- Optez pour une automatisation accrue afin d’accélérer les délais d’intervention et d’améliorer votre rentabilité.

- Intégration d’actions basées sur des règles dans les flux de travail SOAR

- Ajustements continus (des règles, des seuils, du Machine Learning, etc.)

Autres ressources :

ACCÉLÉREZ VOTRE PARCOURS DE SÉCURITÉ ZERO TRUST

Téléchargez notre infographie et découvrez les différents stades du parcours Zero Trust qu’ont atteint des entreprises comme la vôtre, leur cadre de prédilection, leurs domaines prioritaires et les statistiques de réussite pour l’opérationnalisation de la sécurité Zero Trust.

TéléchargerPhase 3 – Optimiser

À ce stade, l’objectif est d’étendre la protection à tous les aspects de l’infrastructure informatique et à toutes les ressources, indépendamment de l’emplacement, sans nuire à l’expérience utilisateur (ce qui pourrait conduire à des infractions de conformité et à une diminution de la productivité).

Principaux objectifs :

- Déployer l’accès conditionnel (basé sur le risque) pour une vérification continue, sans sacrifier la qualité de l’expérience utilisateur

Bonnes pratiques :

- Éliminez toute lassitude vis-à-vis de l’authentification multifacteur avec l’accès conditionnel basé sur le risque (qui ne demande aux utilisateurs de s’authentifier que lorsque le niveau de risque change sur l’endpoint, au niveau de l’identité elle-même ou des workloads, ou sur d’autres systèmes via des intégrations API), même pour les utilisateurs à privilèges.

- Étendez la protection MFA aux systèmes d’ancienne génération pour éviter toute faille dans la couverture (et protéger ces systèmes souvent plus vulnérables).

- Détectez et neutralisez les menaces visant les clouds publics (SaaS) et les identifiants SSO, même s’il est impossible de déployer un capteur/agent.

Autres ressources :

- ZTA – Fiche d’évaluation du Zero Trust

CONSEIL D'EXPERT

Lorsque vous investissez dans une solution Zero Trust, celle-ci peut-elle réduire la complexité de la sécurité, vous faire réaliser des économies et limiter le délai nécessaire à l’identification et à la correction des compromissions ? La réponse est évidemment OUI ! Regardez ce webinaire pour découvrir des cas d’usage réels du Zero Trust qui affectent votre marge bénéficiaire et les frais généraux requis pour soutenir tout le programme.Comment optimiser votre retour sur investissement grâce à une stratégie Zero Trust fluide