Qu’est-ce que la cyberveille ?

On entend par cyberveille l’ensemble des données collectées, traitées et analysées pour comprendre les motivations, les cibles et les comportements d’attaque des cybercriminels. La cyberveille nous permet de prendre des décisions de sécurité plus éclairées et plus rapides fondées sur des données, ainsi que de passer d’un comportement réactif à une attitude proactive dans le cadre de la lutte contre la cybercriminalité.

La cyberveille désigne les connaissances étayées par des preuves (par ex., le contexte, les mécanismes d’attaque, les indicateurs de compromission, les implications et les conseils pragmatiques) concernant des menaces ou dangers existants ou émergents pour les ressources. – Gartner

Pourquoi la cyberveille est-elle importante ?

Dans l’univers de la cybersécurité, les menaces persistantes avancées (APT) et les équipes de sécurité jouent en permanence au chat et à la souris. Les données permettant de prévoir le prochain coup des cybercriminels sont indispensables pour adapter vos défenses et prévenir les futures attaques.

Les entreprises sont de plus conscientes de la valeur de la cyberveille, à tel point que 72 % d’entre elles prévoient d’augmenter leurs dépenses en matière de cyberveille au cours des prochains trimestres.

Cependant, il ne suffit pas d’être conscient de la valeur de la cyberveille pour en profiter pleinement. À l’heure actuelle, la plupart des entreprises concentrent leurs efforts sur les cas d’utilisation les plus élémentaires, tels que l’intégration des flux de données sur les menaces aux réseaux existants, aux systèmes IPS, aux pare-feux et aux solutions SIEM, sans tirer pleinement parti des renseignements que peut offrir la cyberveille.

2024 CrowdStrike Global Threat Report: résumé

Le Global Threat Report 2024 de CrowdStrike s’appuie sur les observations des experts de l’équipe CrowdStrike spécialisée dans la lutte contre les cyberadversaires. Il passe en revue les thèmes, tendances et événements marquants du paysage des cybermenaces.

TéléchargerLes entreprises qui s’en tiennent à ce niveau élémentaire de cyberveille passent à côté de véritables avantages susceptibles de renforcer considérablement leurs dispositifs de sécurité.

La cyberveille est essentielle pour plusieurs raisons :

- Elle met en lumière les éléments inconnus, permettant ainsi aux équipes de sécurité de prendre des décisions plus éclairées.

- Elle donne aux équipes de cybersécurité des moyens d’action supplémentaires en révélant les motivations des adversaires ainsi que leurs tactiques, techniques et procédures (TTP).

- Elle permet aux professionnels de la sécurité de mieux comprendre le processus de décision des cybercriminels.

- Elle permet aux parties prenantes de l’entreprise, telles que le conseil d’administration, le responsable des systèmes d’information, le directeur informatique et le directeur technique, d’investir de façon judicieuse, de réduire les risques, de gagner en efficacité et de prendre des décisions plus rapidement.

EN SAVOIR PLUS

Vous souhaitez rester au fait des activités récentes des cybercriminels ? Consultez le blog Research and Threat Intel, consacré à la recherche et à la cyberveille, pour prendre connaissance des dernières études, tendances et informations sur les cybermenaces émergentes.Blog Research and Threat Intel

À qui la cyberveille profite-t-elle ?

La cyberveille présente de l’intérêt pour toutes les entreprises, indépendamment de leur taille ou de leur modèle. En les aidant à traiter les données sur les menaces, elle leur permet de mieux comprendre les cyberattaquants qui les ciblent, d’intervenir plus rapidement en cas d’incident et de contrer les cybercriminels de façon proactive. Les données de cyberveille aident les PME à obtenir des niveaux de protection qui seraient normalement hors de leur portée. Les entreprises disposant d’équipes de sécurité plus importantes peuvent quant à elles réduire les coûts et les compétences requises en s’appuyant sur une cyberveille externe pour améliorer l’efficacité de leurs analystes.

La cyberveille offre des avantages uniques à chaque membre de l’équipe de sécurité, indépendamment de son niveau :

- Analyste informatique/en sécurité

- Membre de l’équipe SOC

- Membre de l’équipe d’intervention d’urgence

- Analyste en cyberveille

- Équipe de direction

Voici comment la cyberveille peut bénéficier à chaque poste, et les cas d’utilisation spécifiques qui s’appliquent à chacun d’eux :

| Fonction | Avantages |

|---|---|

| Analyste informatique/en sécurité | Optimisation des fonctionnalités de prévention et détection, et renforcement des défenses |

| Membre de l'équipe SOC | Priorisation des incidents en fonction du risque et de l'impact sur l'entreprise |

| Membre de l'équipe d'intervention d'urgence | Accélération de la priorisation, de la gestion et de l'investigation des incidents |

| Analyste en cyberveille | Identification et suivi des cybercriminels ciblant l'entreprise |

| Équipe de direction | Appréhension des risques auxquels l'entreprise est confrontée et des options dont elle dispose pour faire face à leurs conséquences |

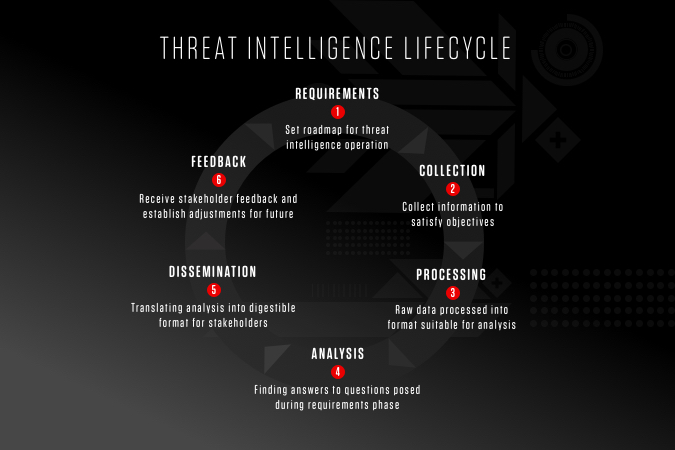

Cycle de cyberveille

Le cycle de cyberveille est un processus visant à transformer les données brutes en informations exploitables pour la prise de décisions et de mesures. Au cours de vos recherches, vous trouverez de nombreuses versions légèrement différentes du cycle de cyberveille, mais l’objectif est toujours le même : guider une équipe de cybersécurité tout au long du développement et de l’exécution d’un programme de cyberveille performant.

La cyberveille représente un véritable défi, car les menaces évoluent constamment, ce qui oblige les entreprises à s’adapter rapidement et à prendre des mesures énergiques. Le cycle de cyberveille fournit un cadre permettant aux équipes d’optimiser leurs ressources et d’apporter une réponse efficace au paysage des menaces actuel. Ce cycle est constitué de six étapes formant une boucle de rétroaction pour encourager l’amélioration continue.

Examinons ces six étapes ci-dessous :

1. Définition des objectifs

L’étape de définition des objectifs est cruciale pour le cycle de cyberveille, car elle établit la feuille de route d’une opération de cyberveille spécifique. Au cours de cette étape de planification, l’équipe se met d’accord sur les objectifs et la méthodologie de son programme de cyberveille en fonction des besoins des parties prenantes concernées. L’équipe peut chercher à identifier :

- Les cyberattaquants et leurs motivations

- La surface d’attaque

- Les mesures spécifiques nécessaires pour renforcer les défenses contre une future attaque

2. Collecte

Une fois les objectifs définis, l’équipe entreprend de collecter les informations nécessaires pour les satisfaire. Suivant les objectifs, l’équipe consultera généralement les journaux de trafic, les sources de données accessibles au public, les forums pertinents, les réseaux sociaux et les experts du secteur ou du domaine concerné.

3. Traitement

Une fois les données brutes collectées, elles doivent être traitées dans un format adapté à l’analyse. La plupart du temps, il s’agit d’organiser les données dans des feuilles de calcul, de déchiffrer des fichiers, de traduire les informations provenant de sources étrangères et d’évaluer la pertinence et la fiabilité des données.

4. Analyse

Une fois l’ensemble de données traité, l’équipe doit procéder à une analyse approfondie pour trouver des réponses aux questions posées lors de la phase de définition des objectifs. Pendant la phase d’analyse, l’équipe s’efforce également de traduire l’ensemble de données en mesures à prendre et en recommandations utiles pour les parties prenantes.

5. Diffusion

La phase de diffusion exige que l’équipe de cyberveille transpose son analyse dans un format digeste et présente les résultats aux parties prenantes. La façon dont l’analyse est présentée dépend du public visé. Dans la plupart des cas, les recommandations doivent être présentées de manière concise, sans jargon technique obscur, sous la forme soit d’un rapport d’une page, soit d’un bref diaporama.

6. Retour d’informations

La dernière étape du cycle de cyberveille consiste à obtenir un retour sur le rapport fourni afin de déterminer si des ajustements doivent être apportés aux opérations de cyberveille à venir. Il peut arriver que les priorités des parties prenantes changent ou que celles-ci souhaitent modifier la fréquence à laquelle elles reçoivent les rapports de cyberveille, ou la manière dont les données sont diffusées ou présentées.

Vous avez trouvé cet article instructif ? Dans ce cas, regardez l’épisode consacré à la cyberveille de notre série de webinaires Cybersecurity 101 :

Cas d’usage de la cyberveille

Vous trouverez ci-dessous une liste de cas d’usage de la cyberveille par fonction :

| Fonction | Cas d'usage |

|---|---|

| Analyste informatique/en sécurité | - Intégration de flux de cyberveille à d'autres produits de sécurité - Blocage des adresses IP, des URL, des domaines ou des fichiers malveillants |

| Membre de l'équipe SOC | - Utilisation de la cyberveille à des fins d'enrichissement des alertes - Mise en corrélation des alertes sous forme d'incidents - Optimisation des contrôles de sécurité récemment déployés |

| Membre de l'équipe d'intervention d'urgence | - Recherche d'informations sur les questions essentielles (qui, quoi, pourquoi, quand, comment) concernant un incident - Analyse de la cause profonde pour déterminer l'ampleur de l'incident |

| Analyste en cyberveille | - Examen approfondi à la recherche de preuves d'intrusion - Consultation des rapports sur les cybercriminels pour mieux les détecter |

| Équipe de direction | - Évaluation du niveau de menace global pour l'entreprise - Élaboration d'une feuille de route de sécurité |

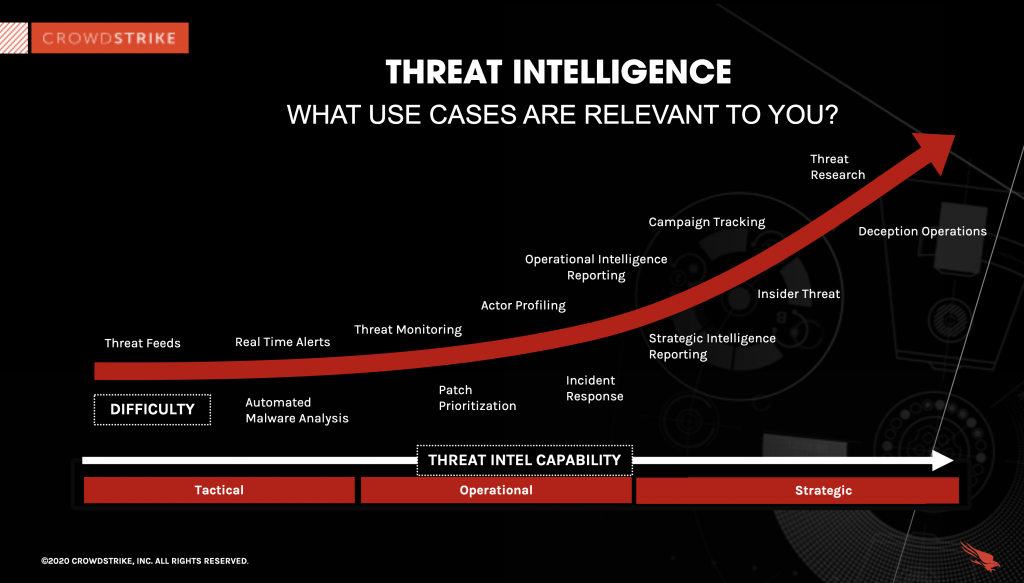

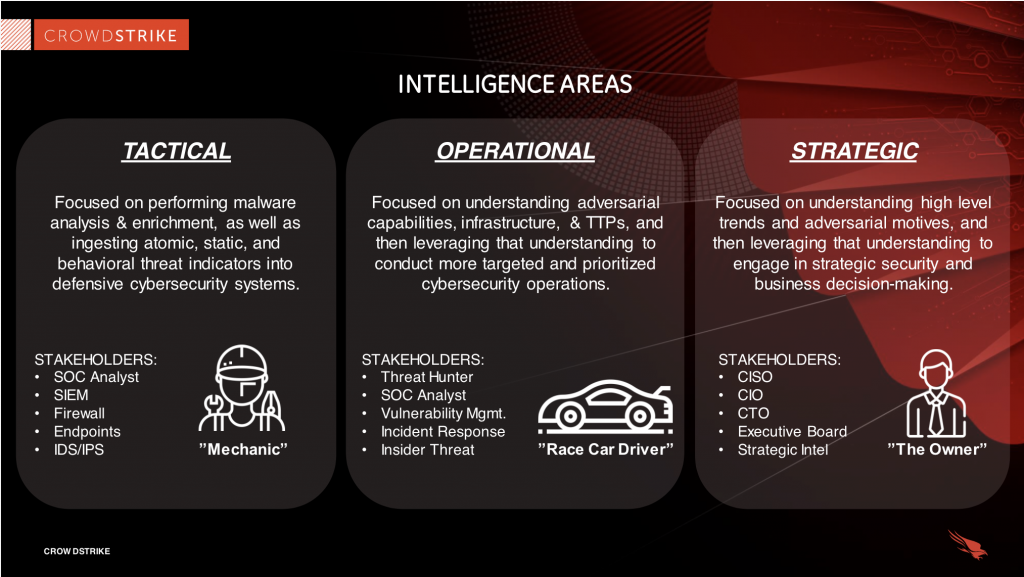

Trois types de cyberveille

Nous avons vu dans la section précédente comment la cyberveille peut nous fournir des données sur les menaces existantes ou potentielles. Les informations obtenues peuvent être simples, comme un nom de domaine malveillant, ou complexes, comme le profil détaillé d’un cybercriminel connu. Gardez à l’esprit qu’il existe une courbe de maturité en matière de cyberveille, représentée par les trois niveaux cités ci-dessous. À chaque niveau, le contexte et l’analyse de la cyberveille gagnent en profondeur et en sophistication. Chaque niveau s’adresse à des publics différents et peut engendrer des coûts de plus en plus élevés.

- Cyberveille tactique

- Cyberveille opérationnelle

- Cyberveille stratégique

Cyberveille tactique

Défi : Les entreprises se concentrent souvent sur des menaces isolées.

Objectif : Obtenir une visibilité plus étendue sur les menaces afin de combattre le problème sous-jacent

La cyberveille tactique se concentre sur l’avenir immédiat, est de nature technique et identifie des indicateurs de compromission simples. Les indicateurs de compromission sont par exemple des adresses IP, des URL, des hachages de fichiers ou des noms de domaines malveillants connus. Ils peuvent être lisibles par une machine, ce qui signifie que les produits de sécurité peuvent les absorber par le biais de flux ou de l’intégration d’une API.

La cyberveille tactique est le type de cyberveille le plus simple à générer et est presque toujours automatisée. Par conséquent, les données peuvent être obtenues via des flux de données à source libre gratuits, mais leur durée de vie est généralement très courte, car les indicateurs de compromission tels que les adresses IP ou les noms de domaine malveillants peuvent devenir obsolètes en seulement quelques jours, voire quelques heures.

Il est important de noter que si vous vous contentez de vous abonner aux flux de cyberveille, vous recevrez de nombreuses données, mais ne disposerez pas nécessairement des moyens de digérer et d’analyser stratégiquement les menaces qui vous concernent. De plus, si la source n’est pas d’une très grande fiabilité ou n’est pas mise à jour en temps réel, il existe un risque de faux positifs.

Questions à vous poser :

- Disposez-vous d’un flux d’indicateurs de compromission ?

- Les indicateurs de compromission sont-ils pertinents et identifiés en temps réel ?

- L’analyse antimalware est-elle automatisée ?

Cyberveille opérationnelle

Défi : Les cybercriminels privilégient les techniques efficaces, opportunistes et peu risquées.

Objectif : Assurer le suivi des campagnes et le profilage des cybercriminels afin de mieux comprendre les cyberadversaires à l’origine des attaques

À l’instar des joueurs de poker qui étudient les particularités de chacun pour prédire le prochain coup de leurs adversaires, les professionnels de la cybersécurité étudient les cyberadversaires.

Derrière chaque attaque se cache un « qui », un « pourquoi » et un « comment ». Le « qui » est appelé attribution. Le « pourquoi » correspond à la motivation ou à l’intention. Le « comment » est constitué des TTP déployées par le cybercriminel. Ensemble, ces facteurs forment le contexte, lequel permet de comprendre comment les adversaires planifient et mènent des campagnes et des opérations majeures et en assurent la pérennité. Ces informations relèvent de la cyberveille opérationnelle.

Les machines seules ne peuvent pas générer la cyberveille opérationnelle. Une analyse humaine est nécessaire pour transposer les données dans un format facilement utilisable par les clients. Bien que la cyberveille opérationnelle nécessite davantage de ressources que la cyberveille tactique, elle a une durée de vie plus longue dans la mesure où les cyberadversaires ne peuvent pas modifier leurs TTP aussi facilement que leurs outils, comme un type de logiciel malveillant ou d’infrastructure spécifique.

La cyberveille opérationnelle est particulièrement utile pour les professionnels de la cybersécurité qui travaillent dans un SOC (Security Operations Center) et sont responsables de l’exécution des opérations de sécurité courantes. Les disciplines de cybersécurité telles que la gestion des vulnérabilités, l’intervention sur incident et la surveillance des menaces sont les fonctions les plus gourmandes en cyberveille opérationnelle, car celle-ci leur permet d’améliorer leurs performances et leur efficacité.

Questions à vous poser :

- Le SOC identifie-t-il des cas d’usage à partir des TTP mises en œuvre par les cybercriminels ?

- La cyberveille est-elle utilisée pour prioriser les vulnérabilités ?

- Exploitez-vous la cyberveille dérivée des règles Yara/Snort pour le Threat Hunting ?

EN SAVOIR PLUS

Regardez le webcast à la demande sur l’évolution de la cyberveille pour découvrir comment la combinaison de l’intelligence artificielle, du Machine Learning et de la cyberveille permet d’améliorer les défenses en temps réel. Regarder le CrowdCast

Cyberveille stratégique

Défi : Une mauvaise compréhension des cyberadversaires conduit à la prise de décisions commerciales et organisationnelles inadaptées.

Objectif : La cyberveille doit éclairer les décisions stratégiques et les processus qui les sous-tendent.

Les cyberadversaires n’opèrent pas en vase clos. En fait, l’exécution des cyberattaques est presque toujours influencée par des facteurs de plus haut niveau. Par exemple, les attaques menées par des États sont généralement liées aux conditions géopolitiques, et les conditions géopolitiques sont liées aux risques. En outre, la conversion à chasse au gros gibier pour des motivations financières fait que les groupes cybercriminels doivent constamment faire évoluer leurs techniques et ne doivent pas être ignorés.

La cyberveille stratégique montre comment les événements mondiaux, les politiques étrangères et d’autres mouvements locaux et internationaux à long terme peuvent potentiellement avoir un impact sur la cybersécurité d’une organisation.

La cyberveille stratégique aide les décideurs à comprendre les risques que représentent les cybermenaces pour leur entreprise. Cette compréhension leur permet d’investir dans des dispositifs de cybersécurité qui protègent efficacement leur entreprise et correspondent à ses priorités stratégiques.

La cyberveille stratégique est généralement la forme de cyberveille la plus difficile à générer. En effet, elle nécessite une collecte et une analyse des données assurées par des humains, car elle exige une compréhension approfondie non seulement de la cybersécurité, mais également des nuances de la situation géopolitique mondiale. La cyberveille stratégique prend souvent la forme de rapports.

RAPPORT OVERWATCH 2019

Vous souhaitez obtenir des informations uniques sur les cyberadversaires rencontrés par nos experts en Threat Hunting au cours du premier semestre 2019 ? Téléchargez le rapport 2019 de l’équipe OverWatch

TéléchargerOutils de cyberveille CrowdStrike

CrowdStrike Falcon® Intelligence, la solution de cyberveille de CrowdStrike, permet aux entreprises d’exploiter facilement les données de cyberveille, de prendre les mesures appropriées et de maximiser l’impact de leur investissement dans la cyberveille.

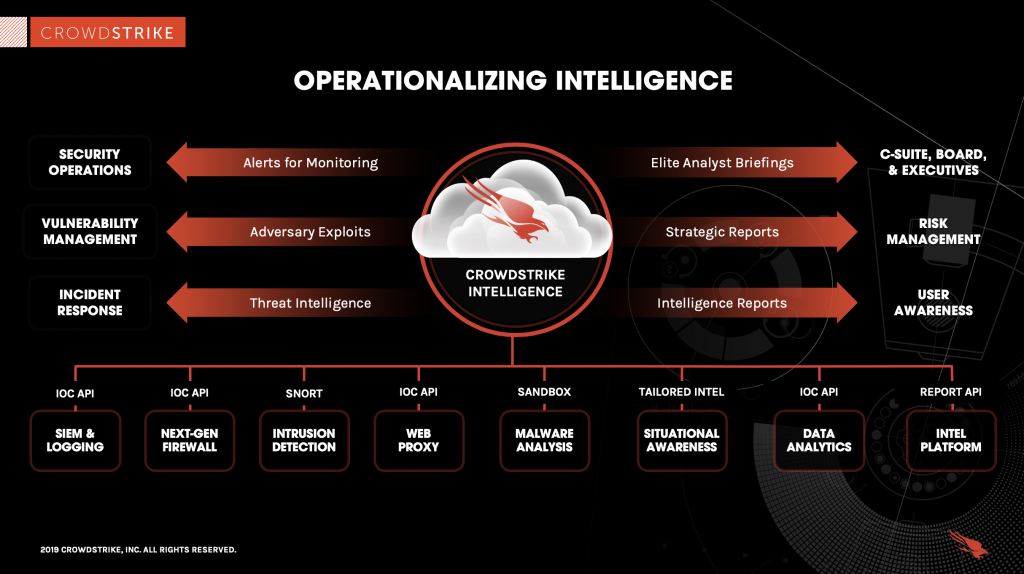

Opérationnalisation de la cyberveille par CrowdStrike

Une cyberveille intégrée, adaptée aux besoins de votre entreprise

CrowdStrike Falcon® Intelligence™ automatise le processus d’investigation des cybermenaces et présente des renseignements immédiatement utilisables et des indicateurs de compromission personnalisés, spécifiquement adaptés aux menaces auxquelles les endpoints de l’entreprise sont confrontés. Avec un tel niveau d’automatisation, les équipes de sécurité n’ont plus à choisir quelles cybermenaces il faut analyser, elles peuvent directement commencer à analyser les menaces les plus pertinentes pour l’entreprise.

ACCÉDEZ À UNE ÉVALUATION GRATUITE DE CROWDSTRIKE FALCON® Intelligence

CrowdStrike Falcon® Intelligence regroupe les outils utilisés par les équipes chevronnées d’investigation sur les cybermenaces dans une solution simple et effectue les investigations automatiquement. Cette boîte à outils intégrée comprend des fonctions d’analyse antimalware, de recherche de logiciels malveillants, ainsi que le flux mondial d’indicateurs de compromission de CrowdStrike. CrowdStrike Falcon® Intelligence permet à toutes les équipes, indépendamment de leur taille ou de leur degré d’expertise, de mieux comprendre les incidents, d’intervenir plus rapidement et de contrer les cyberpirates de façon proactive.

CrowdStrike Falcon® Intelligence Premium : l’élément humain

Les rapports de cyberveille de CrowdStrike Falcon® Intelligence Premium offrent à votre entreprise l’expertise de l’équipe CrowdStrike Global Intelligence Team pour vous permettre de mieux lutter contre vos cyberadversaires. L’équipe CrowdStrike Intelligence est constituée de pionniers de l’analyse des cyberadversaires. Elle suit de près plus de 121 groupes à la solde d’États et groupes cybercriminels et cyberactivistes, étudiant leurs objectifs et analysant leurs méthodes. Cette équipe d’analystes en cyberveille et de chercheurs en sécurité informatique, aidés de spécialistes anthropologues et de linguistes, découvre des menaces hors du commun et rassemble des quantités de renseignements qui permettent à CrowdStrike d’offrir la cyberveille proactive nécessaire pour améliorer efficacement la cybersécurité et garder une longueur d’avance sur les cyberattaquants.

Vous souhaitez en savoir plus sur CrowdStrike Falcon® Intelligence ? Consultez les ressources ci-dessous :

PLATEFORME CROWDSTRIKE FALCON® Intelligence FICHE TECHNIQUE CROWDSTRIKE FALCON® Intelligence