Qu’est-ce que le Threat Hunting proactif ?

Le Threat Hunting consiste en une recherche proactive des cybermenaces qui sont présentes dans un réseau mais n’ont pas encore été détectées. Il s’agit, au travers d’une analyse approfondie, d’identifier les acteurs malveillants qui auraient déjoué les défenses de première ligne au niveau des endpoints.

Après l’infiltration initiale, il arrive qu’un cyberattaquant agisse sans être repéré pendant des mois tandis qu’il collecte des données, recherche des informations confidentielles ou se procure des identifiants de connexion qui lui permettront de se déplacer latéralement dans l’environnement.

Une fois que le pirate est parvenu à éluder la détection et à pénétrer les défenses de l’entreprise, cette dernière ne dispose généralement pas des fonctionnalités avancées de détection qui lui permettraient d’empêcher les menaces persistantes avancées (APT) de sévir durablement sur le réseau. Le Threat Hunting est donc une composante essentielle de toute stratégie de cybersécurité.

Le Threat Hunting prend une importance croissante dès lors que les entreprises cherchent à garder une longueur d’avance sur les cybermenaces les plus récentes et à réagir rapidement aux attaques potentielles.

Rapport 2021 Sur Le Threat Hunting

Vous souhaitez obtenir des informations uniques sur les cyberadversaires rencontrés par nos experts en Threat Hunting au cours du premier semestre 2021 ? Téléchargez notre Rapport 2021 sur le Threat Hunting

TéléchargerMéthodologies de Threat Hunting

![]()

Les threat hunters partent du principe que les cybercriminels ont déjà infiltré les systèmes qu’ils examinent, et leurs investigations ont pour objectif d’identifier des comportements inhabituels potentiellement révélateurs d’activités malveillantes. Selon le point de départ de ces investigations de Threat Hunting, on distingue trois grandes catégories :

1. Investigations partant d’une hypothèse

Ces types d’investigations sont souvent motivés par l’identification d’une nouvelle menace grâce à l’analyse de grands volumes de données d’attaques collectées en crowdsourcing et procurant des indications sur les dernières tactiques, techniques et procédures (TTP) des cyberattaquants. Une fois qu’une nouvelle TTP est identifiée, les threat hunters essaient de déterminer si les comportements spécifiques du cyberattaquant sont présents dans leur propre environnement.

2. Investigations basées sur des indicateurs de compromission ou d’attaque connus

Cette approche implique l’exploitation d’une cyberveille tactique pour cataloguer les indicateurs de compromission et d’attaque connus associés à de nouvelles menaces. Ces indicateurs servent ensuite de déclencheurs, qui permettent aux threat hunters d’identifier des attaques furtives potentielles ou des activités malveillantes de longue durée.

3. Investigations basées sur des analyses avancées et le Machine Learning

La troisième approche associe l’analyse de données de haut niveau et le Machine Learning pour passer en revue un énorme volume d’informations dans le but de détecter des irrégularités qui pourraient être le signe d’activités malveillantes. Ces anomalies deviennent des pistes d’investigation qui sont ensuite exploitées par des analystes chevronnés pour identifier les menaces furtives.

Ces trois approches sont suivies par des spécialistes et associent ressources de cyberveille et technologies de sécurité avancées pour protéger de façon proactive les systèmes et les informations d’une entreprise.

EN SAVOIR PLUS

Téléchargez le livre blanc Proactive Hunting: The Last Line of Defense Against the « Mega Breach ». Il propose une analyse détaillée de la façon dont les experts en Threat Hunting combinent leurs compétences aux technologies de pointe pour débusquer efficacement les menaces.Télécharger le livre blanc

Étapes du processus de Threat Hunting

Le Threat Hunting proactif implique généralement trois étapes : un déclencheur, une investigation et une résolution.

Étape 1 : le déclencheur

Un déclencheur oriente les recherches des threat hunters vers un système ou une zone spécifique du réseau lorsque des outils de détection avancés identifient des actions inhabituelles qui pourraient indiquer une activité malveillante. Souvent, une hypothèse à propos d’une nouvelle menace peut servir de déclencheur à une mission de Threat Hunting proactive. Par exemple, une équipe de sécurité peut rechercher des menaces avancées qui exploitent des outils tels que des logiciels malveillants sans fichier pour contourner les défenses en place.

Étape 2 : l’investigation

Lors de la phase d’investigation, le threat hunter emploie des technologies telles que la détection et l’intervention sur les endpoints (EDR) pour effectuer des analyses approfondies d’un système particulier à la recherche d’une compromission potentielle. L’investigation se poursuit jusqu’à ce que l’activité soit jugée sans danger ou qu’un profil complet du comportement malveillant ait été dressé.

Étape 3 : la résolution

La phase de résolution implique de communiquer des informations pertinentes sur les activités malveillantes aux équipes chargées de la sécurité et des opérations pour qu’elles puissent réagir à l’incident et prendre les mesures de correction nécessaires. Les données collectées à propos des activités légitimes et malveillantes peuvent être injectées dans des outils automatisés pour renforcer leur efficacité sans intervention humaine supplémentaire.

Au fil de ce processus, les threat hunters rassemblent autant d’informations que possible sur les actions, les méthodes et les objectifs du cyberattaquant concerné. Ils analysent également les données collectées pour dégager des tendances au sein de l’environnement de sécurité de l’entreprise, éliminer les vulnérabilités présentes et effectuer des projections afin de renforcer la sécurité à l’avenir.

EN SAVOIR PLUS

Regardez le CrowdCast à la demande « Expert Tips For Enhancing Hunting in Your Organization » pour découvrir les compétences nécessaires pour mettre en place un programme de Threat Hunting efficace et comment opérationnaliser la chasse aux menaces au sein de votre entreprise.Regarder le CrowdCast

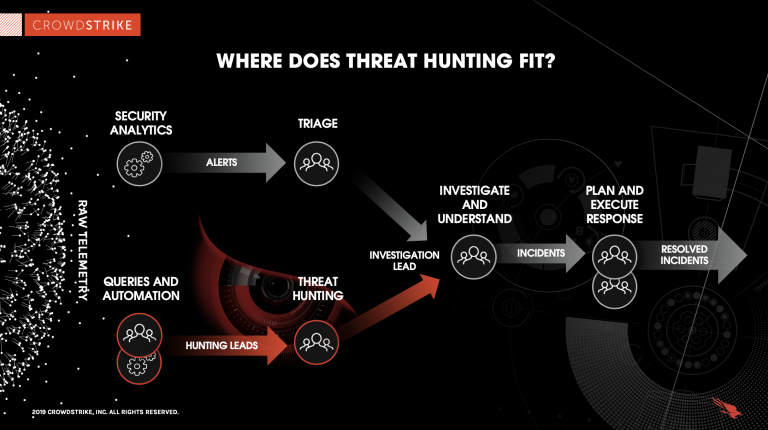

Quelle est la place du Threat Hunting dans la stratégie de sécurité ?

Le Threat Hunting est un complément logique du processus standard de détection des attaques, d’intervention sur incident et de correction. Tandis que les technologies de sécurité analysent les données brutes pour générer des alertes, le Threat Hunting fonctionne en parallèle, exploitant des requêtes et l’automatisation pour dégager des pistes de chasse aux menaces à partir de ces mêmes données.

Les indices récoltés sont alors analysés par des threat hunters, des experts rompus à l’identification des signes d’activité malveillante, avant d’être gérés via la même procédure. Le processus complet est illustré ci-dessous :

Faut-il souscrire un service de Threat Hunting managé ?

Bien que le concept de Threat Hunting lui-même soit clair, le défi consiste à trouver les talents capables de réaliser l’exercice correctement. Les meilleurs threat hunters sont des experts chevronnés jouissant d’une vaste expérience dans la lutte contre les cybercriminels.

Malheureusement, le secteur de la cybersécurité connaît une grave pénurie de compétences en matière de Threat Hunting, de sorte que les spécialistes expérimentés sont chers. Voilà pourquoi un grand nombre d’entreprises se tournent vers des services managés, qui peuvent offrir une expertise de pointe et une vigilance 24h/24, 7j/7, à un prix plus abordable.

Examinons à présent les critères à prendre en compte au moment de choisir un service de Threat Hunting :

Quels critères pour un Threat Hunting performant ?

Un service de Threat Hunting performant adopte une approche à trois niveaux de la détection des attaques. En plus de faire intervenir des professionnels qualifiés, il exige deux autres composantes indispensables : de grands volumes de données et des capacités d’analyse puissantes.

Avantages des services managés

1. Capital humain

À chaque nouvelle génération, les technologies de sécurité sont en mesure de détecter davantage de menaces avancées. Le cerveau humain reste toutefois le moteur de détection le plus efficace. Les techniques de détection automatisées sont prévisibles par définition, un constat qui n’échappe pas aux cybercriminels, qui mettent dès lors au point des techniques pour contourner, éluder ou tromper les outils de sécurité automatisés. Les threat hunters humains sont une composante critique d’un service de Threat Hunting efficace.

Le Threat Hunting proactif étant tributaire d’interactions et d’interventions humaines, ses performances dépendent de la personne qui passe en revue et analyse les données. Les analystes spécialisés en intrusions doivent disposer des compétences nécessaires pour identifier les attaques sophistiquées ciblées, mais aussi des ressources de sécurité permettant d’intervenir en cas de détection d’un comportement inhabituel.

2. Grands volumes de données

Le service doit également avoir la capacité de collecter et de stocker des données d’événements système granulaires pour bénéficier d’une visibilité totale sur l’ensemble des endpoints et des ressources du réseau. En recourant à une infrastructure cloud évolutive, un service de sécurité performant peut ensuite agréger ces grands ensembles de données et y appliquer des analyses en temps réel.

3. Cyberveille

Enfin, la solution de Threat Hunting doit pouvoir recouper les données internes à l’entreprise avec la cyberveille la plus récente sur les tendances du paysage des menaces externe et déployer des outils sophistiqués pour analyser et corréler efficacement les actions malveillantes.

Toutes ces opérations mobilisent du temps, des ressources et des compétences, et la plupart des entreprises ne disposent ni des talents, ni des outils requis pour mener à bien un Threat Hunting continu, actif 24h/24 et 7j/7. Heureusement, il existe des solutions de sécurité managées qui disposent des ressources nécessaires (personnel, données et outils d’analyse) pour rechercher activement les activités réseau inhabituelles et les menaces dissimulées.

Service de Threat Hunting managé de CrowdStrike

CrowdStrike® Falcon OverWatch™ met en œuvre les trois niveaux d’une solution de sécurité active 24h/24 et 7j/7 afin de détecter de façon proactive, d’investiguer et de procurer des conseils sur les activités des menaces dans un environnement donné.

Regardez la vidéo ci-dessous pour découvrir comment l’équipe OverWatch chasse les menaces dans un environnement :

Notre équipe de threat hunters d’élite passe en revue les données d’événements des endpoints collectées auprès de la communauté internationale de clients CrowdStrike pour identifier et bloquer rapidement les attaques sophistiquées qui échapperaient à toute détection sans leur intervention.

Ce Threat Hunting managé et proactif découvre des compromissions des jours ou des semaines, voire des mois, avant qu’elles ne soient révélées par les méthodes traditionnelles reposant uniquement sur des outils automatisés. Cela permet de réduire la fenêtre pendant laquelle les cyberattaquants ont l’opportunité de coordonner les opérations d’exfiltration qui aboutissent à des compromissions massives.

Falcon OverWatch peut vous aider à détecter et à résoudre les cyberincidents en continu. Découvrez comment Falcon OverWatch contribue à renforcer votre sécurité en consultant la page produit ou en téléchargeant la fiche technique :