Qu’est-ce qu’un SOC ?

Un SOC (Security Operation Center) regroupe l’ensemble des personnes, des processus et des technologies responsables de la surveillance, de l’analyse et de la préservation de la sécurité des informations d’une entreprise.

Le SOC sert de plateforme de cyberveille pour l’entreprise en collectant en temps réel des données en provenance des divers réseaux, serveurs, endpoints et autres ressources numériques de l’entreprise. Il utilise en outre une technologie d’automatisation intelligente pour identifier, prioriser et répondre aux éventuelles menaces pour la cybersécurité.

Quelle est la fonction d’un SOC ?

La plupart des SOC présentent une « architecture en étoile », qui permet à l’entreprise de créer un référentiel centralisé de données destiné à satisfaire divers besoins opérationnels. Un SOC assure notamment les activités et responsabilités suivantes :

- Surveillance du réseau afin de bénéficier d’une visibilité totale sur l’activité numérique et détecter plus efficacement les anomalies

- Application de techniques de prévention afin d’éloigner et d’éliminer les risques connus et inconnus

- Détection des cybermenaces et compilation d’une cyberveille afin de déterminer l’origine, les conséquences et la gravité de chaque incident de sécurité

- Intervention décisive sur incidents et correction à l’aide d’une combinaison de technologies automatisées et de moyens humains

- Création de rapports afin de s’assurer que tous les incidents et menaces alimentent le référentiel de données, de façon à gagner en précision et en réactivité au fil du temps

- Gestion des risques et de la conformité pour garantir le respect des réglementations sectorielles et gouvernementales

L’équipe SOC est également responsable du bon fonctionnement, de la gestion et de la maintenance du centre de sécurité en tant que ressource organisationnelle. Cela comprend l’élaboration d’une stratégie et d’un plan d’ensemble, ainsi que la mise en place des processus nécessaires pour soutenir le fonctionnement du centre. L’équipe SOC a également pour mission d’évaluer, d’implémenter et d’exploiter les outils, les terminaux et les applications associés, ainsi que de superviser leur intégration, leur maintenance et leur mise à jour.

En plus de gérer les incidents individuels, le SOC consolide également les flux de données disparates en provenance de chaque ressource afin d’acquérir une compréhension de base de l’activité normale du réseau. Le SOC s’appuie ensuite sur ces données pour identifier les activités anormales de manière plus rapide et précise.

L’une des principales caractéristiques du SOC est qu’il est opérationnel en permanence et offre des capacités de surveillance, de détection et d’intervention 24 heures sur 24, 7 jours sur 7. Cela permet de contenir et de neutraliser rapidement les menaces et, partant, de minimiser le « temps de propagation » dans l’entreprise (délai critique entre le moment où un intrus compromet la première machine et celui où il peut commencer à se déplacer latéralement vers d’autres ramifications du réseau).

EN SAVOIR PLUS

Regardez notre webcast « A Day in the Life of a SOC Analyst » pour découvrir le fonctionnement général d’un SOC, y compris les difficultés et les défaillances associées, ainsi qu’une nouvelle approche des investigations et des interventions en cas d’alerte.Regarder le CrowdCast

Rôles et responsabilités de l’équipe SOC

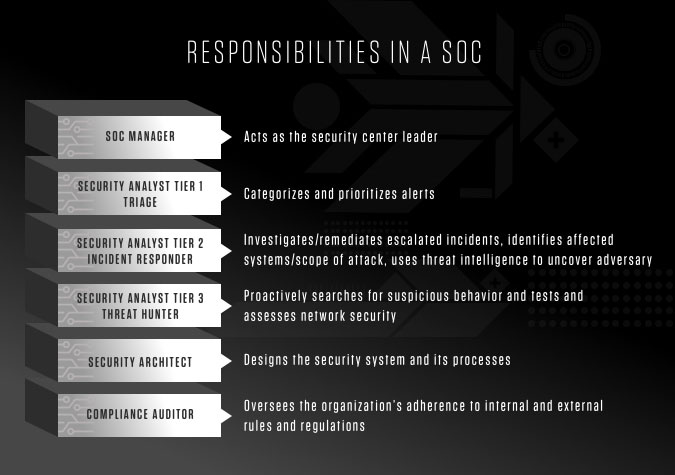

En cas de cyberattaque, le SOC intervient en tant que première ligne de défense numérique, en réagissant activement à l’incident de sécurité tout en essayant de limiter ses répercussions sur le fonctionnement de l’entreprise. L’équipe SOC se compose généralement d’analystes en sécurité, de threat hunters et d’experts en réseaux disposant de compétences en génie informatique, en science des données, en génie des réseaux et/ou en informatique. L’équipe SOC comprend généralement les principaux rôles suivants :

- Responsable SOC : en tant que responsable du centre de sécurité, il supervise l’ensemble des aspects, des effectifs et des opérations du SOC

- Analyste en sécurité de niveau 1 – Tri : classe et priorise les alertes, et fait remonter les incidents aux analystes de niveau 2

- Analyste en sécurité de niveau 2 – Intervention sur incident : examine et corrige les incidents qui lui ont été remontés, identifie les systèmes touchés et l’étendue de la cyberattaque, et utilise la cyberveille pour débusquer les cyberadversaires

- Analyste en sécurité de niveau 3 – Threat Hunting : recherche proactivement les comportements suspects et teste et évalue la sécurité du réseau afin de détecter les menaces avancées et d’identifier les points vulnérables ou les ressources qui ne sont pas assez protégées

- Architecte en sécurité : conçoit le système et les procédures de sécurité et y intègre divers composants technologiques et humains

- Auditeur de conformité : supervise le respect par l’entreprise des règles et réglementations internes et externes

Les défis du SOC

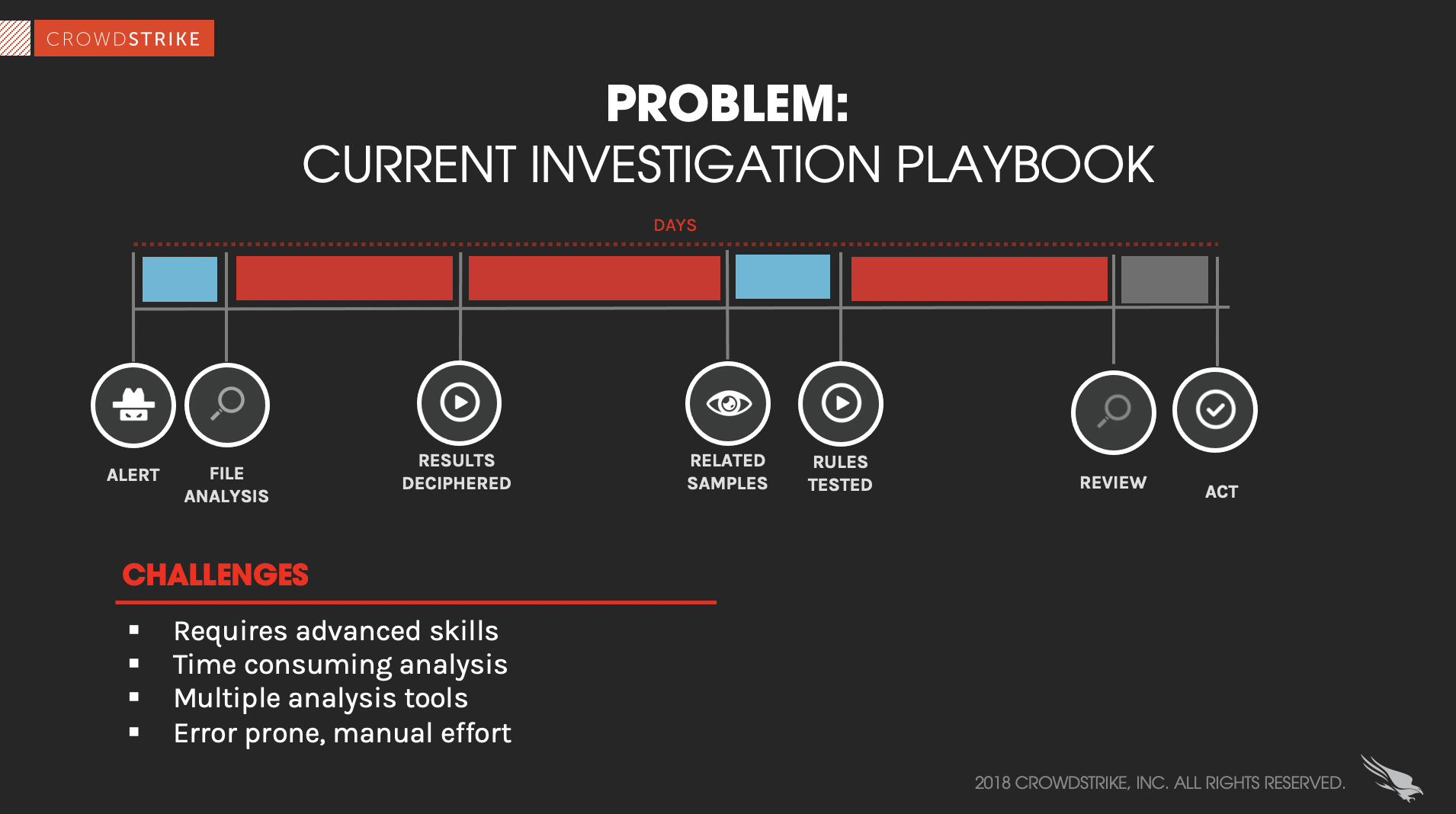

Dans la mesure où il gère tous les aspects de la cybersécurité de l’entreprise, le SOC devient de plus en plus complexe, de sorte que sa création et sa maintenance constituent un véritable casse-tête pour bon nombre d’entreprises. Plusieurs problèmes sont fréquemment observés :

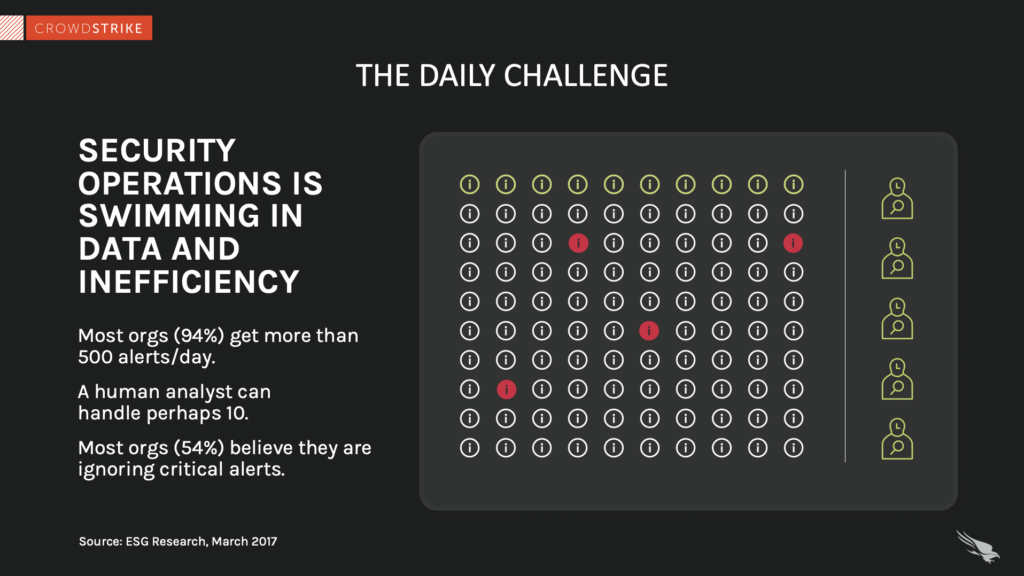

1. Lassitude face aux alertes répétées

Le nombre considérable d’alertes de sécurité demeure le principal défi pour de nombreuses entreprises, qui doivent mobiliser à la fois des systèmes avancés et des ressources humaines pour assurer leur classement, leur priorisation et leur correction. Face aux importants volumes d’alertes, il arrive que certaines menaces soient mal évaluées, voire sous-estimées, ce qui souligne la nécessité de disposer d’outils de surveillance avancés, de fonctionnalités d’automatisation, ainsi que d’une équipe de professionnels hautement qualifiés.

2. Complexité

La mondialisation des activités, la fluidité du lieu de travail, l’essor des technologies cloud, entre autres facteurs, ont rendu la protection de l’entreprise et la réponse aux menaces plus complexes. De nos jours, les solutions relativement simples, comme les pare-feux, n’offrent qu’une protection limitée contre les cyberadversaires. Pour être efficace, la sécurité nécessite une solution sophistiquée alliant technologies, ressources et processus, autant d’éléments pouvant s’avérer difficiles à mettre en place, à intégrer et à maintenir.

3. Coût

Si la mise en place d’un SOC nécessite beaucoup de temps et de ressources, sa maintenance peut se révéler encore plus exigeante. En effet, le paysage des cybermenaces ne cesse d’évoluer et requiert des mises à jour et des mises à niveau fréquentes, ainsi qu’une formation et un développement continus des effectifs. Par ailleurs, la cybersécurité demeure un domaine hautement spécialisé, et peu d’entreprises disposent des talents nécessaires pour appréhender l’ensemble des besoins et le paysage actuel des menaces. Nombreuses sont les entreprises qui font appel à des fournisseurs de services de sécurité managés pour s’assurer de solides résultats sans avoir à investir outre mesure dans des technologies ou des ressources humaines.

4. Pénurie de compétences

Le nombre limité de candidats compétents constitue un autre frein à l’élaboration d’une solution de sécurité en interne. Très demandés à travers le monde, les professionnels de la cybersécurité sont difficiles à recruter et à retenir, et leur taux de rotation peut avoir des conséquences négatives sur la sécurité de l’entreprise.

5. Conformité

Les réglementations gouvernementales et sectorielles étant sujettes à changements, l’équipe SOC doit être prête à examiner ces différents problèmes et à s’assurer de la conformité de l’entreprise. Ce point est particulièrement important au vu de l’utilisation de données, dont la collecte et le traitement peuvent être soumis à des normes strictes selon l’emplacement, le secteur d’activité ou l’utilisation prévue. Le respect de ces réglementations est indispensable pour assurer le fonctionnement continu de l’entreprise et préserver sa réputation.

EN SAVOIR PLUS

Concevoir un SOC de qualité est loin d’être une sinécure, et assurer sa maintenance est encore plus compliqué. Découvrez les quatre bonnes pratiques que les entreprises devraient adopter en matière de SOC.Quatre bonnes pratiques en matière de SOC (Security Operation Center)

Comment CrowdStrike dynamise les SOC

Regardez la vidéo ci-dessous pour découvrir comment la plateforme CrowdStrike aide les équipes chargées des opérations de sécurité à améliorer le niveau de sécurité de leur entreprise en leur fournissant de précieuses informations.