Compte tenu de l’évolution des ransomwares depuis des outils de petite délinquance à une manne financière majeure pour les entreprises criminelles internationales, il est essentiel que les entreprises prennent toute la mesure de cette menace. Contrairement à ce que pourrait laisser penser sa croissance explosive au cours des dernières années, le ransomware n’est pas tombé du ciel.

Une « combine » qui ne date pas d’hier

Une « combine » qui ne date pas d’hier

Même si le ransomware fait régulièrement la une des médias depuis environ cinq ans, l’idée de prendre les fichiers ou les ordinateurs des utilisateurs en otage en chiffrant les fichiers, en bloquant l’accès au système, etc., avant d’exiger le paiement d’une rançon, n’est pas nouvelle.

À la fin des années 1980, les criminels prenaient déjà des fichiers chiffrés en otage en échange d’argent envoyé par la poste. L’une des premières attaques de ransomware recensée était le cheval de Troie AIDS (virus PC Cyborg), distribué via une disquette en 1989. Les victimes devaient envoyer 189 dollars à une adresse postale au Panama pour rétablir l’accès à leurs systèmes, même s’il s’agissait d’un virus simple qui utilisait la cryptographie symétrique.

Monétisation

En dépit de leur ancienneté, les attaques de ransomware sont restées rares une bonne partie des années 2000, vraisemblablement en raison des difficultés posées par le recouvrement des rançons. Malheureusement, l’émergence des cryptomonnaies, notamment du bitcoin en 2010, a changé la donne. En offrant une méthode simple et intraçable pour récupérer les rançons versées par les victimes, les monnaies virtuelles ont donné au ransomware l’occasion de se transformer en activité très lucrative.

La cybercriminalité — une vaste catégorie d’activités malveillantes qui couvre divers types de cyberattaques, dont les logiciels malveillants (malwares), les chevaux de Troie bancaires, les ransomwares, le cryptopiratage et les crimewares — n’a pas manqué de saisir l’opportunité offerte par le bitcoin. Cela s’est traduit par une envolée des ransomwares à partir de 2012. Toutefois, ce modèle commercial de ransomware reste imparfait car, si les paiements en bitcoins sont des transactions simples à utiliser pour les cybercriminels, c’est loin d’être le cas pour leurs victimes, qui n’en maîtrisent pas toujours la technologie. Pour garantir les paiements, certains criminels sont allés jusqu’à ouvrir des centres d’assistance pour offrir un support technique et aider les victimes à ouvrir un compte en bitcoins – un service qui a bien évidemment un coût et nécessite du temps.

Le ransomware se généralisant, ses développeurs ont considéré qu’il s’agissait de la méthode d’extorsion qu’ils attendaient. Les échanges de bitcoins ont offert aux cyberadversaires la possibilité d’être payés instantanément tout en conservant leur anonymat, toutes les transactions étant effectuées en dehors des structures des établissements financiers traditionnels.

Apparition de CryptoLocker

Tout était prêt pour l’entrée en scène de CryptoLocker en 2013. Cette nouvelle lignée révolutionnaire de ransomware exploite la puissance des transactions en bitcoins, tout en la combinant à des formes plus avancées de chiffrement. L’utilisation de paires de clés de chiffrement RSA 2 048 bits générées par un serveur de commande et contrôle permet à ce ransomware de chiffrer les fichiers de sa cible, qui n’a alors pas d’autre choix que de verser une rançon conséquente de quelque 300 dollars pour obtenir la clé de déchiffrement.

Le cheval de Troie bancaire Gameover Zeus est désormais utilisé pour distribuer le ransomware CryptoLocker. Les cybercriminels à l’origine du réseau de robots, ou botnet, ont été les premiers à prendre véritablement conscience de la valeur potentielle des ransomwares associés à un chiffrement robuste, pour étendre leurs profits au-delà des attaques traditionnelles des chambres de compensation automatiques (CCA) et des fraudes aux virements qui ciblent les clients d’établissements financiers. Les commanditaires de CryptoLocker ont trouvé le bon filon, donnant le coup d’envoi à une ruée cybercriminelle vers les ransomwares.

Le tandem CryptoLocker/Gameover Zeus a été démantelé dans le cadre d’une opération menée par le FBI avec le soutien technique des chercheurs de CrowdStrike. Même si le démantèlement est survenu après seulement sept mois d’activité, il a permis de démontrer à l’ensemble de la communauté cybercriminelle les incroyables avantages commerciaux du ransomware. Cet événement a été le véritable point d’inflexion de la courbe de croissance du ransomware.

En l’espace de quelques mois, les chercheurs en sécurité ont observé une multiplication des clones de CryptoLocker sur le terrain. Les cybercriminels du monde entier faisaient des pieds et des mains pour obtenir leur part du gâteau. Depuis, de nombreux groupes cybercriminels organisés ont orienté leurs investissements et leurs ressources vers des opérations de rançonnage, se détournant ainsi de leur ancien cœur de métier, notamment les faux antivirus. Les cybercriminels experts en technologie ont mis les bouchées doubles pour répondre aux demandes de ces clients potentiels et ont intensifié les opérations spécialisées pour développer des codes de ransomware et des composants de kit d’exploit plus performants, inondant les marchés du Dark Web de leurs produits.

L’émergence de la chasse au gros gibier

Pour optimiser leurs efforts, les opérateurs de ransomware ont décidé de délaisser les attaques lancées « au petit bonheur la chance », très populaires à une certaine époque dans le milieu du ransomware, au profit de la chasse au gros gibier (Big Game Hunting). Celle-ci combine ransomware et techniques, tactiques et procédures régulièrement utilisées dans le cadre d’attaques visant les entreprises de plus grande taille.

Au lieu de lancer des attaques de ransomware en nombre contre de petites cibles, la chasse au gros gibier privilégie un nombre de victimes plus restreint, mais plus rentable en termes de temps et d’efforts. Ce changement de stratégie a été tel que la chasse au gros gibier a été reconnue comme l’une des principales tendances affectant l’écosystème cybercriminel dans le Global Threat Report 2020 de CrowdStrike®.

En 2020, l’équipe des Services CrowdStrike a observé une évolution et une prolifération continues du nombre de cybercriminels prenant part à des campagnes de ransomwares de chasse au gros gibier. Cette tendance n’a pas faibli en 2021, comme en témoigne la récente attaque très médiatisée menée par le ransomware CARBON SPIDER/DarkSide à l’encontre d’un oléoduc américain.

2024 CrowdStrike Global Threat Report: résumé

Le Global Threat Report 2024 de CrowdStrike s’appuie sur les observations des experts de l’équipe CrowdStrike spécialisée dans la lutte contre les cyberadversaires. Il passe en revue les thèmes, tendances et événements marquants du paysage des cybermenaces.

TéléchargerLa pression accrue exercée par les opérateurs de ransomware

Les Services CrowdStrike ont constaté que les cybercriminels multipliaient les techniques pour accroître la pression sur les entreprises et ne pas leur laisser d’autre choix que de payer la rançon. Auparavant, les opérateurs de ransomware se livraient rarement à l’exfiltration de données. L’année 2020 a été marquée par une multiplication des attaques de ransomware menées par plusieurs groupes cybercriminels et recourant à des tactiques de compromission et d’extorsion de données. Cette méthode consiste à chiffrer l’environnement de l’entreprise ciblée, mais également à exfiltrer des données et à menacer de les divulguer en l’absence de paiement de la rançon.

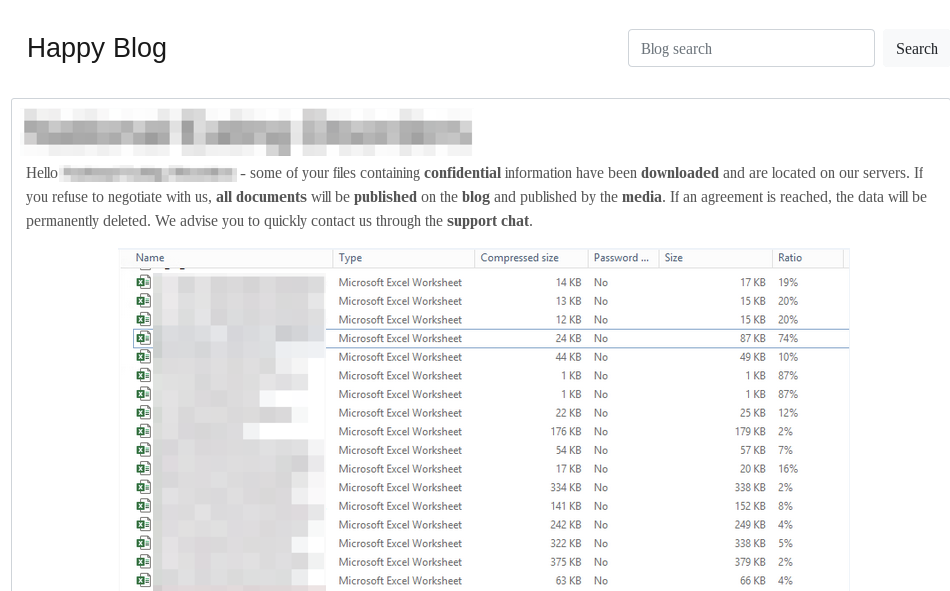

Site de fuite de données du ransomware REvil

L’augmentation du nombre de sites de fuite dédiés s’accompagne d’une sophistication accrue des méthodes utilisées par les cybercriminels pour exfiltrer les données. En général, les cybercriminels publient les données exfiltrées progressivement, laissant les données les plus sensibles pour la fin afin d’accroître la pression sur l’entreprise ciblée et de ne pas lui laisser d’autre choix que de verser la rançon.

Lors de plusieurs attaques de ransomware récentes, les cyberadversaires, après avoir déployé le ransomware dans l’environnement de l’entreprise victime, ont utilisé des identifiants volés pour accéder à la messagerie et envoyer à des collaborateurs des e-mails d’extorsion réclamant le paiement d’une rançon pour éviter la publication des données exfiltrées. Dans d’autres cas, les cybercriminels ont contacté et harcelé des collaborateurs d’une entreprise victime préalablement infectée par un ransomware. Enfin, CrowdStrike a également constaté que les cybercriminels faisaient peser la menace d’attaques par déni de service distribué (DDoS) sur les entreprises hésitant à payer la rançon.