Définition du spear phishing

Le harponnage, ou spear phishing, est un type d’attaque de phishing qui cible des entreprises ou des individus précis, souvent par l’intermédiaire d’e-mails malveillants. Son objectif est de dérober des informations sensibles telles que des identifiants de connexion, ou d’infecter le terminal d’une cible à l’aide d’un logiciel malveillant.

Les cyberattaquants effectuent des recherches approfondies sur leurs cibles afin que les messages vecteurs de l’attaque paraissent émaner d’expéditeurs de confiance. Un e-mail de spear phishing emploie des techniques d’ingénierie sociale pour inciter la victime à cliquer sur une pièce jointe ou un lien malveillant. Une fois que la victime a effectué l’action souhaitée, le cybercriminel peut subtiliser des identifiants légitimes qu’il emploiera ensuite pour infiltrer le réseau en échappant à toute détection.

Différences entre phishing, spear phishing et whaling

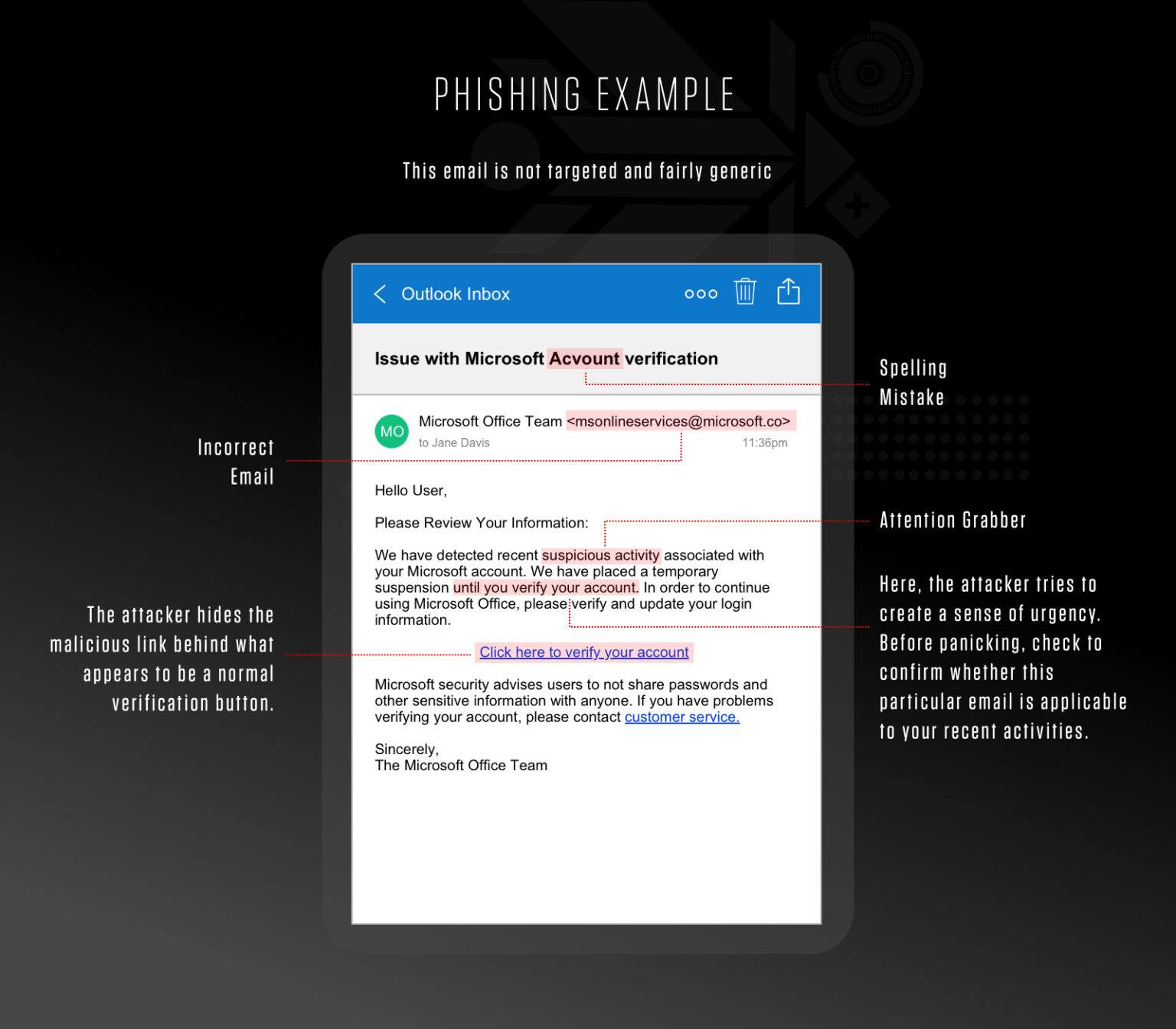

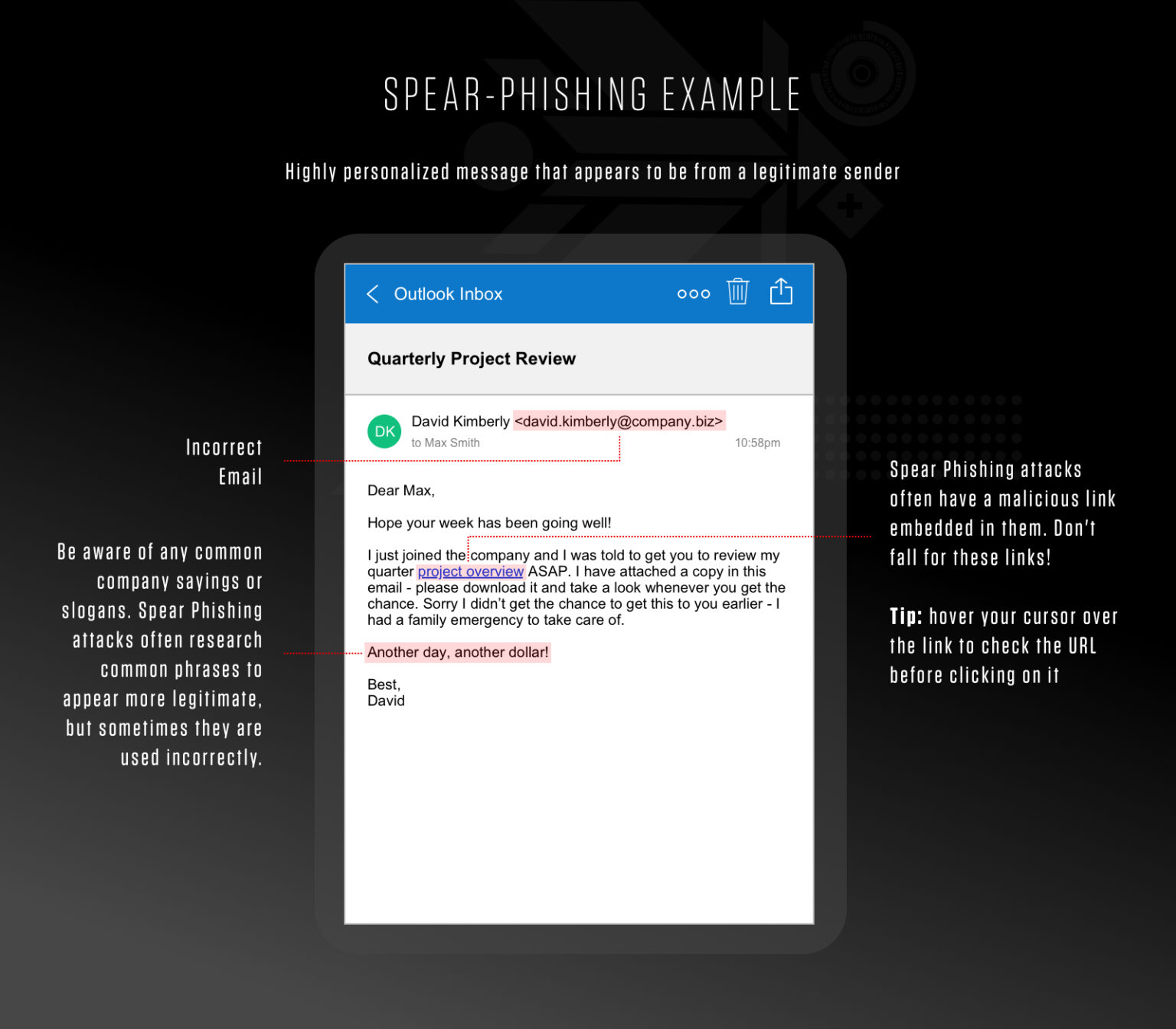

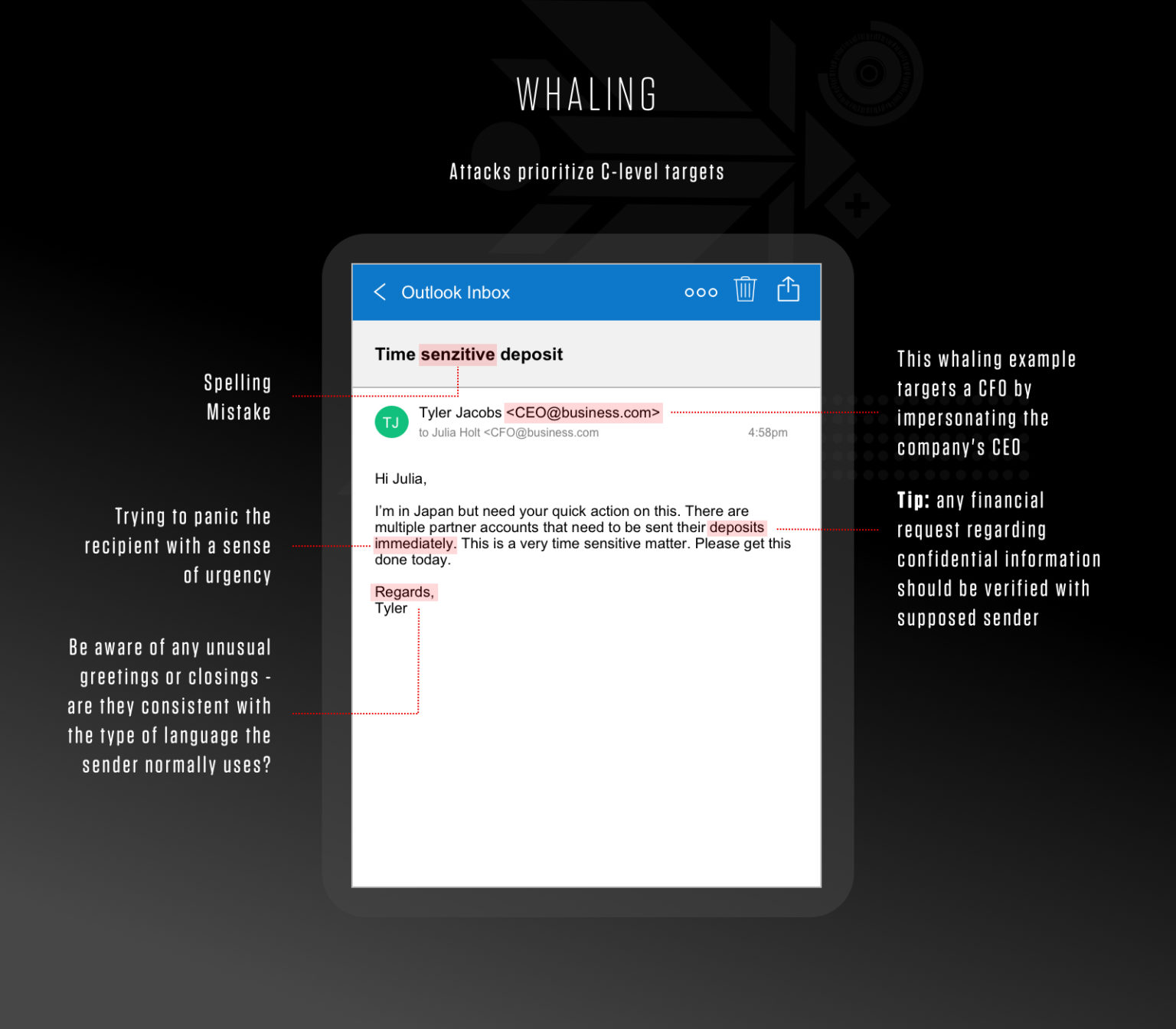

Les échantillons d’e-mail ci-dessous mettent en lumière les différences entre le phishing, le spear phishing et le whaling.

Phishing

Les attaques de phishing visent un maximum de cibles. Les messages communiqués par e-mail, SMS ou appel téléphonique sont génériques et envoyés à un grand nombre d’individus ou d’entreprises dans l’espoir d’augmenter les probabilités de piéger une victime. Les attaques de phishing par appel téléphonique sont aussi appelées « vishing » (voice-phishing). Les attaques via SMS sont qualifiées de « SMiShing » (SMS-phishing).

Spear phishing

Les attaques de spear phishing visent la qualité plutôt que la quantité. Les e-mails, SMS ou appels téléphoniques utilisés sont conçus sur mesure pour cibler une entreprise ou une personne déterminée. Ces attaques sont davantage susceptibles de tromper leurs cibles en raison du soin apporté aux recherches préalables et de la personnalisation soignée des messages, qui semblent ainsi émaner d’expéditeurs légitimes.

Whaling

Les attaques de whaling (littéralement, « chasse à la baleine », dans le sens de « gros poisson » ou « grosse prise ») prennent pour cible les cadres supérieurs d’une entreprise. Elles suivent la même stratégie de personnalisation que le spear phishing, si ce n’est qu’elles visent spécifiquement les dirigeants d’une société et les incitent à divulguer des informations financières et confidentielles. Elles ont pour but d’extraire des informations secrètes de grande valeur en manipulant des cibles haut placées dans la hiérarchie, causant ainsi des dommages importants si elles parviennent à leurs fins.

EN SAVOIR PLUS

La principale différence entre les attaques de phishing, de spear phishing et de whaling est le degré de personnalisation. Le phishing est l’attaque la moins personnalisée, le whaling est celle qui l’est le plus et le spear phishing se situe entre les deux. Comparaison entre le spear phishing, le phishing et le whaling.

Déroulement d’une attaque de spear phishing

La personnalisation des attaques de spear phishing est ce qui rend ces dernières particulièrement efficaces et donc dangereuses. Les cyberattaquants effectuent des recherches approfondies en guise de reconnaissance afin d’accroître la probabilité de réussite des attaques.

Ils explorent souvent les réseaux sociaux tels que Facebook ou LinkedIn pour recueillir des informations personnelles sur leurs cibles. Ils peuvent aussi établir une liste des contacts sociaux des victimes potentielles, ce qui leur procure des informations contextuelles supplémentaires permettant de donner à leurs messages une apparence de légitimité. Les cybercriminels plus sophistiqués utilisent parfois des algorithmes de Machine Learning pour analyser d’énormes volumes de données et identifier les cibles les plus intéressantes pour eux.

Armés de vos données personnelles, les auteurs d’attaques de spear phishing peuvent alors élaborer des e-mails crédibles, qui captent l’attention de leurs cibles. Beaucoup se laissent prendre au piège en raison de la personnalisation des messages et cliquent sur le lien intégré ou téléchargent la pièce jointe sans méfiance. Malheureusement, les conséquences peuvent être dévastatrices, comme un vol d’informations personnelles ou une infection par un logiciel malveillant.

Conseils en matière de prévention

Voici quelques caractéristiques des attaques de spear phishing qui doivent éveiller vos soupçons :

- Urgence inhabituelle de l’action demandée

- Adresse e-mail incorrecte

- Fautes d’orthographe ou de grammaire

- Sollicitation d’informations sensibles

- Présence de liens avec un nom de domaine qui ne correspond pas au domaine légitime

- Pièces jointes non sollicitées

- Volonté d’induire un sentiment de panique chez le destinataire

Une formation de sensibilisation à la sécurité est essentielle pour empêcher tous les types d’attaques de phishing, particulièrement lorsque les utilisateurs sont en télétravail. Mais même les collaborateurs les mieux formés et les plus soucieux de la sécurité peuvent parfois cliquer sur un lien malveillant, soit par distraction parce qu’ils sont pressés, soit parce que le message qui le contient est particulièrement convaincant.

Pour prévenir le spear phishing, il est conseillé aux entreprises de prendre les mesures suivantes :

- Mener des investigations régulières et de façon proactive pour repérer les contenus d’e-mails souvent utilisés par les cybercriminels (par exemple, des lignes d’objet faisant référence à un changement de mot de passe).

- S’assurer que les services distants, les VPN et les solutions d’authentification multifacteur (MFA) sont dotés des derniers correctifs, correctement configurés et bien intégrés.

- Former les collaborateurs à reconnaître les divers types d’attaques de phishing. La sensibilisation au spear phishing préparera les collaborateurs à appliquer des mesures de protection au quotidien.

- Apprendre à valider un ID d’e-mail avant de répondre aux messages envoyés par des expéditeurs externes à l’entreprise.

- Apprendre à valider des URL avant de cliquer sur des liens.

- Réaliser des simulations d’attaques de phishing au sein de l’entreprise pour que les collaborateurs puissent mettre en pratique les connaissances acquises lors des formations de sensibilisation à la sécurité. L’entreprise peut également évaluer le degré de familiarisation de ses collaborateurs avec les attaques de spear phishing afin d’améliorer son programme de formation.

- Rechercher des signes d’activité malveillante impliquant des défaillances au niveau de DMARC (Domain-based Message Authentication Reporting and Conformance), DKIM (Domain Keys Identified Mail) et SPF (Sender Policy Framework).

- Analyser les propriétés des messages reçus, notamment la propriété Attachment Detail, à la recherche de types de pièces jointes associées à des logiciels malveillants (comme HTA, EXE et PDF) et les envoyer directement pour analyse pour y repérer d’éventuels indicateurs supplémentaires de logiciels malveillants.