Qu’est-ce que le malware analysis ?

Le malware analysis a pour but de comprendre le comportement d’une URL ou d’un fichier suspect et de déterminer l’objectif recherché. Les résultats de l’analyse contribuent à la détection et à l’atténuation des menaces potentielles.

Le principal avantage de l’analyse antimalware est qu’elle aide les experts en réponse à incident et les analystes en sécurité à exécuter différentes tâches :

- Trier les incidents de manière pratique par niveau de gravité

- Identifier les indicateurs de compromission cachés qui devraient être bloqués

- Améliorer l’efficacité des alertes et des notifications liées aux indicateurs de compromission

- Obtenir davantage de contexte lors des opérations de Threat Hunting

2024 CrowdStrike Global Threat Report: résumé

Le Global Threat Report 2024 de CrowdStrike s’appuie sur les observations des experts de l’équipe CrowdStrike spécialisée dans la lutte contre les cyberadversaires. Il passe en revue les thèmes, tendances et événements marquants du paysage des cybermenaces.

TéléchargerTypes de Malware Analysis

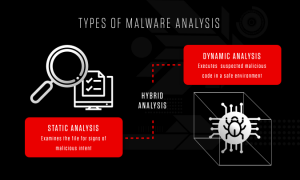

Une analyse peut être statique ou dynamique, ou une combinaison des deux.

Analyse statique

Une analyse statique classique ne requiert pas l’exécution du code. Elle examine le fichier à la recherche de tout signe d’intention malveillante. Elle peut s’avérer utile pour identifier des infrastructures, des bibliothèques ou des fichiers compressés malveillants.

Les indicateurs techniques identifiés, comme les noms de fichier, les hachages, les chaînes (adresses IP, par exemple), les domaines et les données d’en-tête, peuvent être utilisés pour déterminer si un fichier est malveillant. Il est en outre possible d’utiliser des outils tels que des désassembleurs et des analyseurs de réseau pour observer le logiciel malveillant sans l’exécuter afin de recueillir des informations sur son fonctionnement.

Toutefois, dans la mesure où l’analyse statique n’exécute pas le code, les malwares sophistiqués peuvent présenter un comportement malveillant à l’exécution susceptible de passer inaperçu. Par exemple, une analyse statique pourrait ne pas détecter qu’un fichier génère une chaîne dynamique qui est ensuite utilisée pour télécharger un fichier malveillant. C’est pourquoi les entreprises privilégient de plus en plus les analyses dynamiques pour bénéficier d’un meilleur éclairage sur le comportement des fichiers.

Analyse dynamique

L’analyse antimalware dynamique exécute tout code suspecté d’être malveillant dans un environnement sécurisé appelé « sandbox » (bac à sable). Ce système fermé permet aux professionnels de la sécurité d’observer le logiciel malveillant en action, sans prendre le risque qu’il infecte le système ou se propage sur le réseau de l’entreprise.

L’analyse dynamique offre aux threat hunters et aux équipes de réponse à incident une visibilité étendue, qui leur permet de déterminer la nature réelle d’une menace. L’autre avantage de cette approche est que l’analyse automatique en environnement sandbox permet d’économiser le temps qui aurait normalement été nécessaire pour décompiler un fichier et déterminer s’il contient du code malveillant.

Le problème de l’analyse dynamique est que les cyberadversaires sont intelligents et que, comme ils sont parfaitement conscients de l’existence des environnements sandbox, ils sont passés maîtres dans l’art de les détecter. Pour échapper à l’environnement sandbox, les cyberadversaires dissimulent du code qui reste inactif tant que certaines conditions ne sont pas remplies.

Analyse hybride (combinaison des deux techniques ci-dessus)

L’analyse statique de base n’est pas suffisamment fiable pour détecter le code malveillant sophistiqué et les logiciels malveillants avancés peuvent parfois rester dissimulés pour échapper à la technologie de sandbox. En combinant les techniques d’analyse statique et d’analyse dynamique, l’analyse hybride offre aux équipes de sécurité le meilleur des deux mondes, notamment parce qu’elle est capable de détecter le code malveillant qui tente de se dissimuler, puis d’extraire de nombreux indicateurs de compromission supplémentaires grâce à l’analyse statique de code jusque-là inconnu. L’analyse hybride contribue donc à détecter les menaces inconnues, y compris celles émanant des malwares les plus sophistiqués.

L’analyse hybride est par exemple capable d’appliquer une analyse statique aux données générées par l’analyse comportementale, notamment lorsque du code malveillant s’exécute et apporte des modifications à la mémoire. Une analyse dynamique permettrait de détecter une telle activité et les analystes en seraient avertis et pourraient alors réaliser une analyse statique classique sur ce vidage de mémoire. D’autres indicateurs de compromission seraient ainsi générés, ce qui permettrait de mettre au jour des exploits zero day.

Cas d’usage de l’analyse antimalware

Détection des logiciels malveillants

Les cyberadversaires ont recours à des techniques toujours plus sophistiquées pour échapper aux mécanismes de détection traditionnels. Grâce à une analyse comportementale approfondie et à l’identification du code partagé, des fonctionnalités malveillantes et de l’infrastructure, il est possible de détecter les menaces de façon plus efficace. Une analyse antimalware offre également l’avantage de révéler des indicateurs de compromission. Ces indicateurs peuvent ensuite être intégrés aux solutions SIEM, aux plateformes de cyberveille et aux outils d’orchestration de la sécurité afin de mieux préparer les équipes de sécurité à affronter les menaces associées.

Alertes et priorisation

Les solutions d’analyse antimalware génèrent des alertes de qualité supérieure à un stade plus précoce du cycle de vie d’une attaque. Les équipes de sécurité peuvent ainsi gagner du temps par rapport à d’autres technologies en priorisant ces alertes.

Réponse à incident

La mission d’une équipe de réponse à incident est d’analyser les causes premières, de déterminer les répercussions et de permettre une correction et une restauration efficaces des systèmes. L’analyse antimalware contribue à l’efficacité de cette mission.

Threat Hunting

L’analyse antimalware permet de mettre en lumière des comportements et des artefacts que les threat hunters pourront ensuite utiliser pour identifier des activités similaires, comme l’accès à une connexion réseau, un port ou un domaine spécifique. Grâce à l’analyse des journaux des pare-feu et des proxys ou des données des solutions SIEM, les équipes pourront ensuite identifier des menaces du même type.

Recherche sur les logiciels malveillants

Les chercheurs universitaires ou du secteur de la sécurité spécialisés dans les logiciels malveillants effectuent des analyses antimalware afin de mieux comprendre les derniers exploits, techniques et outils utilisés par les cyberadversaires.

Étapes de le Malware Analysis

Analyse des propriétés statiques

Les propriétés statiques comprennent les chaînes intégrées dans le code malveillant, les données d’en-tête, les hachages, les métadonnées, les ressources intégrées, etc. Ces informations peuvent être suffisantes pour créer des indicateurs de compromission et être récupérées très rapidement dans la mesure où il n’est pas nécessaire d’exécuter le programme pour les détecter. Les données recueillies lors de l’analyse des propriétés statiques peuvent permettre de déterminer si une investigation plus approfondie est nécessaire à l’aide de techniques plus complètes et de décider quelles mesures doivent être prises ensuite.

Analyse comportementale interactive

L’analyse comportementale permet d’observer en laboratoire un échantillon de logiciel malveillant et d’interagir avec lui. L’objectif des analystes est d’en apprendre davantage sur le registre de l’échantillon, son fichier système, ses processus et ses activités réseau. Ils peuvent également réaliser des investigations informatiques en mémoire afin de déterminer de quelle manière le malware utilise la mémoire. Si les analystes pensent qu’un logiciel malveillant présente une fonctionnalité spécifique, ils peuvent mettre leur théorie à l’épreuve en procédant à une simulation.

L’analyse comportementale exige des analystes une certaine créativité et des compétences avancées. Il s’agit d’un processus complexe et fastidieux, qui ne peut être réalisé efficacement qu’avec des outils automatisés.

Analyse entièrement automatisée

L’analyse entièrement automatisée évalue les fichiers suspects de manière rapide et simple. Elle permet de déterminer les conséquences possibles de l’infiltration du réseau par le logiciel malveillant, puis de produire un rapport clair apportant des réponses rapides aux équipes de sécurité. L’analyse entièrement automatisée est la méthode la plus efficace pour gérer des logiciels malveillants à grande échelle.

Rétro-ingénierie manuelle de code

Au cours de cette étape, les analystes étudient le code à l’aide de débogueurs, de désassembleurs, de compilateurs et d’autres outils spécialisés afin de décoder les données chiffrées, de déterminer la logique sous-jacente des algorithmes des logiciels malveillants et de déceler les fonctionnalités cachées que les logiciels malveillants n’ont pas encore exhibées. La rétro-ingénierie du code est une compétence rare et ce type d’opération prend énormément de temps. C’est la raison pour laquelle les investigations portant sur les logiciels malveillants font souvent l’impasse sur cette étape et passent dès lors à côté d’informations précieuses sur la nature des logiciels malveillants.

L’outil d’analyse antimalware en environnement sandbox le plus performant

Les équipes de sécurité peuvent s’appuyer sur CrowdStrike Falcon® Sandbox pour mieux appréhender les attaques de logiciels malveillants sophistiquées et renforcer leurs défenses. Falcon Sandbox™ effectue des analyses en profondeur des menaces furtives et inconnues, et enrichit les résultats grâce à la cyberveille.

Principaux avantages de Falcon Sandbox:

- Fourniture de renseignements détaillés sur l’ensemble des activités liées aux fichiers, au réseau et à la mémoire

- Mise à disposition d’une technologie de pointe pour la détection des contournements des environnements sandbox

- Production de rapports intuitifs intégrant des données d’investigations informatiques à la demande

- Prise en charge du cadre MITRE ATT&CK®

- Orchestration des flux de travail grâce à une API complète et à des intégrations prédéfinies

Détection des menaces inconnues

Falcon Sandbox extrait davantage d’indicateurs de compromission que n’importe quelle autre solution sandbox concurrente grâce à une technologie unique d’analyse hybride qui permet de détecter les exploits inconnus et zero day. Toutes les données produites par le moteur d’analyse hybride sont traitées automatiquement et sont intégrées aux rapports Falcon Sandbox.

Falcon Sandbox tire parti d’une technologie anti-évasion qui intègre une fonction de pointe de détection des contournements des environnements sandbox. La surveillance des fichiers est exécutée à partir du noyau et ne peut pas être supervisée par les applications en mode utilisateur. La solution n’intègre aucun agent susceptible d’être facilement identifié par les logiciels malveillants, et chaque nouvelle version est systématiquement testée pour s’assurer que Falcon Sandbox reste quasiment indétectable, même par les logiciels malveillants utilisant les techniques de détection des environnements sandbox les plus sophistiquées. L’environnement peut être personnalisé en fonction de la date/heure, de variables environnementales, du comportement des utilisateurs, etc.

Identification des menaces associées

Apprenez à vous défendre contre les attaques en comprenant vos cyberadversaires. Falcon Sandbox offre un éclairage sur les auteurs des attaques de malwares grâce à la recherche sur les logiciels malveillants, une fonctionnalité unique capable de déterminer si un fichier malveillant est lié à une campagne de plus grande ampleur, à une famille donnée de logiciels malveillants ou encore à un cybercriminel spécifique. Falcon Sandbox utilise automatiquement le moteur de recherche le plus puissant du secteur de la cybersécurité pour trouver des échantillons semblables et, en quelques secondes, étendre l’analyse à l’ensemble des fichiers. Cette analyse est importante parce qu’elle permet aux analystes de mieux comprendre l’attaque et leur fournit une gamme plus large d’indicateurs de compromission, qui pourront être utilisés pour mieux protéger l’entreprise.

Visibilité totale

Visualisez l’intégralité du cycle de vie d’une attaque et bénéficiez d’un aperçu détaillé de toutes les activités : fichiers, réseau, mémoire et processus. Quel que soit leur niveau, les analystes bénéficient de rapports clairs qui leur permettent d’être plus efficaces dans leur travail. Ces rapports offrent des conseils pratiques pour prioriser les menaces et y remédier, de sorte que les équipes de réponse à incident peuvent traquer les menaces et que les équipes d’investigation informatique peuvent explorer les captures de mémoire et les traces de piles en vue d’un examen plus approfondi. Falcon Sandbox analyse plus de 40 types de fichiers différents, parmi lesquels un large éventail de fichiers exécutables, de formats d’images et de documents, et de fichiers de script ou d’archivage, et prend en charge les systèmes d’exploitation Windows, Linux et Android.

Intervention plus rapide

Grâce aux rapports intuitifs de Falcon Sandbox, à ses indicateurs de compromission directement exploitables et à son intégration transparente, les équipes de sécurité peuvent intervenir de manière plus rapide et plus efficace. La notation des menaces et les résumés de réponse à incident rendent possible un tri immédiat, tandis que les rapports enrichis par les données et les indicateurs de compromission issus de CrowdStrike Falcon MalQuery™ et CrowdStrike Falcon Intelligence™ apportent tout le contexte nécessaire pour prendre des décisions plus éclairées, plus rapidement.

Falcon Sandbox s’intègre facilement à votre environnement grâce à une API REST facile à utiliser, à des intégrations prédéfinies et à la prise en charge de formats permettant le partage d’indicateurs, tels que STIX (Structured Threat Information Expression™), OpenIOC, MAEC (Malware Attribute Enumeration and Characterization™), MISP (Malware Information Sharing Platform) et XML/JSON (Extensible Markup Language/JavaScript Object Notation). Les résultats peuvent quant à eux être communiqués par le biais de solutions SIEM, de plateformes de cyberveille et de systèmes d’orchestration.

Un déploiement sur site ou dans le cloud est possible. Le modèle cloud offre une rentabilité immédiate et permet de limiter les coûts d’infrastructure, tandis que le modèle sur site offre la possibilité aux utilisateurs de verrouiller les échantillons et de les traiter uniquement dans leur environnement. Quel que soit le type de déploiement choisi, tous deux proposent un environnement sandbox sécurisé et évolutif.

Automatisation

Falcon Sandbox s’appuie sur une technologie unique d’analyse hybride assurant la détection et l’analyse automatiques des menaces inconnues. Toutes les données produites par le moteur d’analyse hybride sont traitées automatiquement et sont intégrées aux rapports Falcon Sandbox. Grâce à sa capacité d’automatisation, Falcon Sandbox est en mesure de traiter jusqu’à 25 000 fichiers par mois et d’assurer une distribution à grande échelle à l’aide d’un contrôleur d’équilibrage de charge. Les utilisateurs restent aux commandes grâce aux options de personnalisation et peuvent déterminer la manière dont la détonation du logiciel malveillant est déclenchée.

Découvrez comment CrowdStrike peut vous aider à tirer le meilleur parti de l’analyse antimalware :