Qu’est-ce que le lateral movement ?

L’expression « lateral movement » désigne les techniques utilisées par un cyberattaquant, après avoir obtenu un accès initial à un réseau, pour s’y insinuer plus profondément à la recherche de données sensibles et d’autres ressources de grande valeur. Une fois qu’il s’est introduit dans le réseau, le cyberattaquant maintient un accès persistant en se déplaçant dans l’environnement compromis et en obtenant des privilèges toujours plus importants grâce à divers outils.

Le déplacement latéral est une tactique fondamentale qui différencie les menaces persistantes avancées d’aujourd’hui des menaces rudimentaires d’hier.

Le déplacement latéral permet à un cybercriminel d’éviter toute détection et de conserver l’accès au réseau, même s’il est détecté sur la machine à l’origine de l’infection. La durée d’implantation relativement longue fait que le vol de données peut n’intervenir que plusieurs semaines, voire plusieurs mois, après la compromission initiale.

Une fois qu’il a obtenu un accès initial à un endpoint, par le biais d’une attaque de phishing ou d’une infection par logiciel malveillant, par exemple, le cyberattaquant se fait passer pour un utilisateur légitime et se déplace d’un système à l’autre sur le réseau jusqu’à ce qu’il atteigne son objectif. Cela nécessite de recueillir des informations sur différents comptes et systèmes, de récupérer des identifiants de connexion, d’élever les privilèges et de finalement obtenir un accès à la charge active identifiée.

2024 CrowdStrike Global Threat Report: résumé

Le Global Threat Report 2024 de CrowdStrike s’appuie sur les observations des experts de l’équipe CrowdStrike spécialisée dans la lutte contre les cyberadversaires. Il passe en revue les thèmes, tendances et événements marquants du paysage des cybermenaces.

TéléchargerPrincipales phases d’un déplacement latéral

Un déplacement latéral se déroule en trois phases : reconnaissance, collecte d’identifiants / élévation des privilèges et obtention d’un accès à d’autres ordinateurs du réseau.

Reconnaissance

Pendant la phase de reconnaissance, le cyberattaquant observe le réseau, l’explore et en établit une cartographie, puis dresse un inventaire des utilisateurs et des terminaux. Ce recensement permet à l’intrus de comprendre les conventions de dénomination de l’hôte et la structure hiérarchique du réseau, d’identifier les systèmes d’exploitation, de localiser les charges actives potentielles et de rassembler des informations qui guideront ses déplacements.

Les cybercriminels utilisent divers outils pour déterminer l’endroit où ils se trouvent sur le réseau, les ressources auxquelles ils peuvent accéder et les pare-feu ou autres dispositifs de protection déployés. Un cyberattaquant peut s’appuyer sur de nombreux outils externes, qu’ils soient open source ou personnalisés, pour l’analyse des ports, la connexion à des proxys et d’autres techniques, mais les outils Windows ou de support intégrés offrent l’avantage d’être plus difficiles à détecter.

Voici quelques-uns des outils intégrés susceptibles d’être utilisés pendant la phase de reconnaissance :

- Netstat répertorie les connexions réseau actuelles des machines, ce qui permet d’identifier les ressources critiques ou d’obtenir des informations sur le réseau.

- IPConfig/IFConfig offre un accès à la configuration du réseau et aux informations de localisation.

- Le cache ARP fournit des informations sur les adresses IP et les adresses physiques des machines. Ces informations peuvent ensuite être utilisées pour cibler des machines spécifiques du réseau.

- La table de routage local affiche les chemins de communication actuellement établis pour l’hôte connecté.

- PowerShell, un puissant outil de script et de ligne de commande, permet d’identifier rapidement les systèmes du réseau pour lesquels l’utilisateur actuel dispose d’un accès administrateur en local.

Une fois que le cyberattaquant a identifié les ressources critiques, l’étape suivante consiste à récupérer des identifiants de connexion qui lui permettront d’y accéder.

Collecte d’identifiants et élévation des privilèges

Pour se déplacer au sein d’un réseau, un cyberattaquant doit disposer d’identifiants de connexion valides. L’acquisition illégale d’identifiants de connexion est connue sous le nom de « collecte d’identifiants ». Il est possible d’obtenir ces identifiants de connexion en incitant les utilisateurs à les partager par le biais de tactiques d’ingénierie sociale, telles que le typosquattage ou les attaques de phishing. D’autres techniques sont couramment utilisées pour dérober des identifiants de connexion, notamment :

- Pass the Hash est une méthode d’authentification qui ne nécessite pas de disposer du mot de passe de l’utilisateur. Cette technique contourne les processus d’identification standard en récupérant des hachages de mots de passe valides qui, une fois authentifiés, permettent au cyberattaquant d’exécuter des actions sur les systèmes locaux ou distants.

- Pass the Ticket est une méthode d’authentification basée sur des tickets Kerberos. Un intrus qui a compromis un contrôleur de domaine peut générer un « Golden Ticket » Kerberos hors ligne à durée de validité illimitée, lequel pourra être utilisé pour usurper n’importe quel compte, même après la réinitialisation du mot de passe.

- Les outils de type Mimikatz sont utilisés pour voler des certificats d’authentification et des mots de passe en texte brut mis en cache depuis la mémoire d’une machine compromise. Ces certificats et mots de passe peuvent ensuite être utilisés pour se connecter à d’autres machines.

- Les enregistreurs de frappe permettent aux cyberattaquants de récupérer directement des mots de passe lorsqu’un utilisateur peu méfiant les saisit depuis son clavier.

Obtention d’un accès

Le processus de reconnaissance interne et de contournement des contrôles de sécurité dans le but de compromettre des hôtes successifs peut être répété jusqu’à ce que les données cibles aient été localisées et exfiltrées. Par ailleurs, à mesure que les cyberattaques gagnent en sophistication, elles incluent souvent une composante humaine déterminante. C’est particulièrement vrai dans le cas du déplacement latéral, puisqu’une entreprise peut être confrontée à diverses manœuvres et contre-manœuvres menées par un cyberadversaire. Il est cependant possible de détecter et de neutraliser ces comportements humains à l’aide d’une solution de sécurité efficace.

Détection et prévention du déplacement latéral

Dès lors qu’un cyberattaquant obtient des privilèges d’administration et bénéficie d’un accès plus large au réseau, les déplacements latéraux malveillants peuvent devenir très difficiles à détecter dans la mesure où ils se fondent dans le trafic réseau normal. Un cyberattaquant humain peut en outre modifier ses projets et déployer des techniques et outils différents en fonction des informations recueillies. Et dès lors qu’un cyberattaquant a recours à des outils système intégrés, il devient encore plus difficile à détecter. Il est donc crucial de détecter et de neutraliser ces intrus le rapidement possible pour éviter des pertes coûteuses.

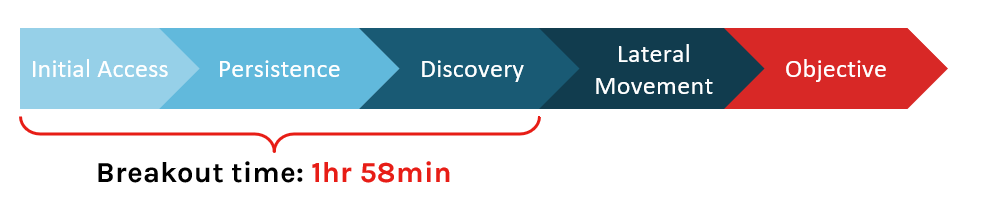

Temps de propagation et règle « 1-10-60 »

Le temps de propagation est le temps nécessaire à un intrus pour commencer à se déplacer latéralement vers d’autres systèmes du réseau après la compromission initiale d’une machine. CrowdStrike a établi que le temps de propagation moyen était de 1 heure et 58 minutes l’année dernière. Cela signifie qu’une entreprise dispose d’environ deux heures pour détecter, analyser et corriger ou contenir la menace. Passé ce délai, le cyberadversaire pourra commencer à voler ou à détruire des données ou ressources critiques.

Pour remporter une bataille dans le cyberspace, la vitesse est fondamentale. Le seul moyen de battre un cyberadversaire est d’être plus rapide que lui, ce qui implique de détecter, d’analyser et de neutraliser l’intrusion avant la fin du « temps de propagation ».

Les plus grandes entreprises du secteur privé s’efforcent de respecter ce que CrowdStrike appelle la règle 1-10-60, selon laquelle une intrusion doit être détectée au cours de la 1ère minute, examinée dans les 10 premières minutes et neutralisée dans les 60 minutes. Plus un cyberadversaire dispose de temps pour se déplacer latéralement pendant la durée d’implantation, plus son attaque aura des chances d’être couronnée de succès.

Prévention des déplacements latéraux en trois mesures

Trois mesures essentielles peuvent vous permettre de renforcer vos défenses et de réduire ou d’éliminer la durée d’implantation et ses répercussions.

Mesure 1 : mettez à jour votre solution de protection des endpoints

De nombreuses attaques très médiatisées se sont déroulées sur plusieurs mois et leurs auteurs ont pu se déplacer latéralement pour échapper aux dispositifs de protection classiques. Pour les cyberattaquants modernes, le fait que de nombreuses entreprises continuent de s’appuyer sur des solutions de sécurité traditionnelles ou classiques est une véritable aubaine, dans la mesure où les outils de piratage modernes n’ont aucun mal à contourner ces technologies. Pour lutter contre les attaques sophistiquées d’aujourd’hui, il est donc primordial d’adopter des solutions technologiques complètes qui intègrent un antivirus de nouvelle génération et des fonctionnalités d’analyse comportementale.

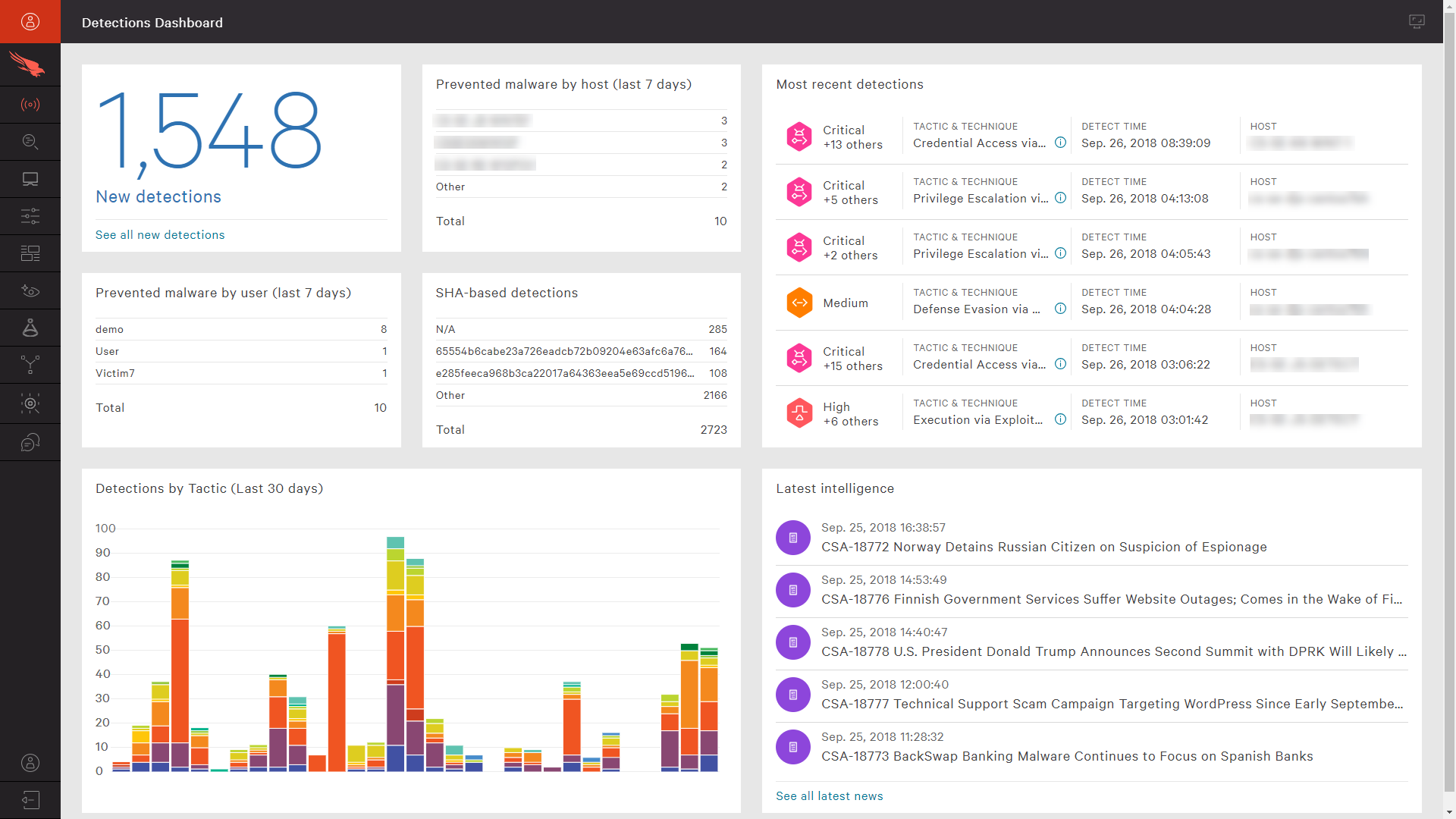

Le tableau de bord de CrowdStrike offre une visibilité immédiate sur les détections.

Il est également important de repenser votre stratégie de sécurité et de vous assurer qu’elle est la plus efficace possible – une approche qui inclut à la fois une technologie de prévention pour bloquer les tentatives d’intrusion et une fonction EDR (détection et intervention sur les endpoints) complète afin de détecter automatiquement toute activité suspecte. Disposer de ces deux fonctionnalités au sein d’un agent unique est une première étape essentielle.

Mesure 2 : traquez les menaces avancées de manière proactive

De nombreuses entreprises sont victimes de compromissions non pas en raison d’un défaut d’alertes, mais parce qu’elles en ont trop à examiner. Cette surabondance d’alertes et de faux positifs peut entraîner un phénomène de désensibilisation aux alertes.

Si votre solution de sécurité génère trop de faux positifs ou si vous recevez des alertes sans aucun contexte ni aucun moyen concret de les prioriser, il est fort probable qu’une alerte critique finisse par passer entre les mailles du filet. Il est donc essentiel de pouvoir s’appuyer sur des experts aguerris capables de surveiller votre environnement de manière proactive et d’envoyer des alertes détaillées à votre équipe dès qu’une activité inhabituelle est détectée.

Renforcez vos équipes internes grâce à une solution de sécurité proposant un Threat Hunting assuré par des experts chargés de rechercher en permanence les menaces dissimulées et de réduire le nombre de faux positifs, tout en priorisant les alertes afin que les plus critiques puissent être examinées immédiatement.

Mesure 3 : adoptez une bonne hygiène IT

Éliminez les vulnérabilités liées, par exemple, à des systèmes et logiciels obsolètes ou non corrigés présents dans votre environnement réseau. Les exploits peuvent rester tapis très longtemps avant de passer à l’action, et les entreprises qui n’appliquent pas les correctifs et les mises à jour à l’ensemble de leurs endpoints s’exposent à des risques inconsidérés.

Pour assurer la meilleure protection possible à votre entreprise, vous devez déployer les technologies modernes les plus efficaces et intégrer la règle 1-10-60 à votre stratégie de cybersécurité.

Pour y parvenir, optez pour une solution de nouvelle génération, telle que la plateforme CrowdStrike Falcon®, qui propose une fonction de détection et d’intervention sur les endpoints, un Threat Hunting managé, un antivirus de nouvelle génération avec analyse comportementale et Machine Learning, et une cyberveille automatisée. Tous ces outils sont essentiels pour bénéficier de la visibilité et du contexte nécessaires pour respecter cette règle critique, axée sur les résultats, et assurer à votre entreprise une défense efficace et une longueur d’avance sur les cyberadversaires les plus ingénieux d’aujourd’hui et de demain.

Regardez la vidéo ci-dessous pour découvrir comment la plateforme CrowdStrike Falcon permet de respecter la règle 1-10-60 :