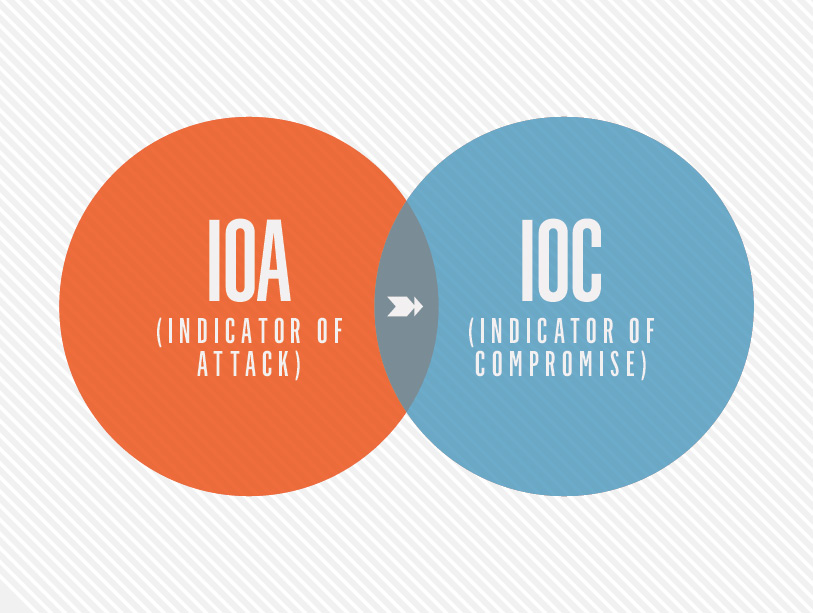

Qu’est-ce qu’un indicateur d’attaque ?

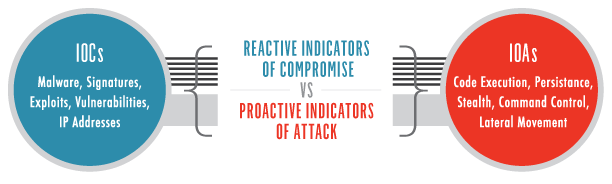

Les indicateurs d’attaque servent à déterminer l’intention des cyberattaquants indépendamment des outils utilisés lors de l’attaque (malware, exploit ou autre). À l’instar des signatures antivirus, une approche de détection basée sur les indicateurs de compromission est incapable de détecter les menaces de plus en plus nombreuses qui tentent d’infiltrer le réseau sans recourir à des logiciels malveillants ou à des exploits zero day. C’est pourquoi les solutions de sécurité de nouvelle génération se tournent aujourd’hui vers une approche basée sur les indicateurs d’attaque, que CrowdStrike a été le premier à mettre en œuvre.

Qu’est-ce qu’un indicateur de compromission ?

Dans le contexte des investigations informatiques, un indicateur de compromission est souvent décrit comme une preuve relevée sur un ordinateur indiquant que la sécurité du réseau a été compromise. Les analystes collectent généralement ces données après avoir été informés d’un incident suspect, soit par un rapport planifié, soit après la découverte d’appels inhabituels émanant du réseau. Idéalement, ces données devraient être collectées dans le but de créer des outils « plus intelligents », capables de détecter et de mettre en quarantaine les futurs fichiers suspects.

Indicateurs d’attaque – Monde physique

Pour aborder les indicateurs d’attaque de façon concrète, prenons pour exemple la façon dont un criminel planifierait et entreprendrait le cambriolage d’une banque dans le monde physique.

Un cambrioleur intelligent commence par un repérage de la banque et effectue une mission de reconnaissance pour comprendre les vulnérabilités des défenses. Après avoir identifié le meilleur moment et la meilleure tactique pour frapper, le voleur entre dans la banque. Il désactive le système de sécurité, se dirige vers la chambre forte et tente de forcer la combinaison. S’il y parvient, il s’empare du butin, s’enfuit sans encombre et termine la mission. Les indicateurs d’attaque sont constitués par une série de comportements qu’un cambrioleur de banque doit adopter pour arriver à ses fins. Il doit conduire jusqu’à la banque, faire un tour de reconnaissance (identifier la cible), se garer et entrer dans le bâtiment avant de pouvoir accéder à la chambre forte. S’il ne désactive pas le système de sécurité, celui-ci se déclenchera dès que le cambrioleur entrera dans la chambre forte et emportera l’argent.

Bien entendu, des activités telles que tourner autour de la banque, se garer et entrer dans la banque n’indiquent pas, à elles seules, qu’une attaque est imminente. De plus, l’ouverture du coffre d’une banque et le retrait d’argent ne constituent pas nécessairement des indicateurs d’attaque… si la personne est autorisée à accéder au coffre. Les indicateurs d’attaque résultent de combinaisons spécifiques d’activités.

Indicateurs d’attaque – Monde numérique

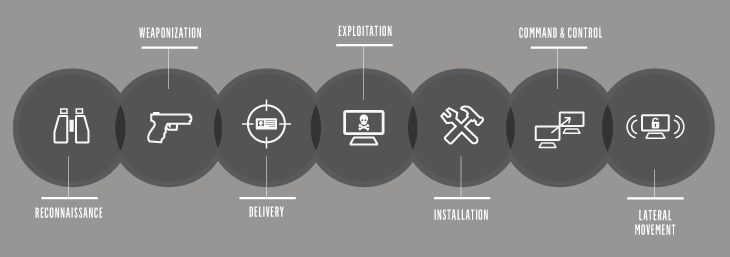

Examinons à présent un exemple issu du monde numérique. Un indicateur d’attaque est constitué par une série d’actions qu’un cyberadversaire doit effectuer pour arriver à ses fins. Nous pouvons illustrer ce concept en décomposant la tactique la plus courante des cyberadversaires déterminés, et qui reste la plus efficace, à savoir le harponnage, ou spear phishing.

Pour qu’une attaque de spear phishing aboutisse, un e-mail doit persuader la cible de cliquer sur un lien ou d’ouvrir un document qui infectera ensuite la machine. Une fois cette dernière compromise, la menace exécute discrètement un autre processus, se dissimule dans la mémoire ou sur le disque et assure sa persistance au fil des redémarrages du système. L’étape suivante consiste à prendre contact avec un site de commande et contrôle pour informer ses opérateurs qu’elle attend de nouvelles instructions.

Les indicateurs d’attaque s’intéressent à l’exécution de ces étapes, à l’intention du cyberadversaire et aux résultats qu’il tente d’obtenir. Ils ne se préoccupent pas des outils utilisés pour atteindre l’objectif.

En surveillant ces points d’exécution, en recueillant les indicateurs et en les analysant via un moteur d’inspection dynamique des exécutions, nous pouvons déterminer comment un cybercriminel est parvenu à accéder au réseau et déduire ses intentions. Aucune connaissance préalable des outils ou des logiciels malveillants (autrement dit, des indicateurs de compromission) n’est nécessaire.

Différence entre indicateurs d’attaque et indicateurs de compromission

Reprenons l’analogie du cambrioleur de banque et imaginons que nous ne recherchions que des indicateurs de compromission. L’analyse des images de vidéosurveillance d’un vol précédent nous a permis de déterminer que le cambrioleur conduisait une camionnette violette, portait une casquette des Baltimore Ravens et utilisait une perceuse et de l’azote liquide pour s’introduire dans la chambre forte. Nous essayons dès lors de suivre et d’observer ces caractéristiques uniques, c’est-à-dire son modus operandi. Mais imaginons que, dans le cadre d’une autre opération, le même individu décide de conduire une voiture rouge, de porter un chapeau de cow-boy et d’utiliser un pied-de-biche pour accéder à la chambre forte. Le résultat ? Le voleur réussira à nouveau à commettre son forfait parce que nous (l’équipe de surveillance) nous sommes appuyés sur des indicateurs qui reflétaient un profil obsolète (indicateurs de compromission).

Comme expliqué ci-dessus, un indicateur d’attaque reflète une série d’actions qu’un cybercriminel/cambrioleur doit effectuer pour réussir : entrer dans la banque, désactiver les systèmes d’alarme, pénétrer dans la chambre forte, etc.

Les indicateurs d’attaque, la boîte noire du réseau

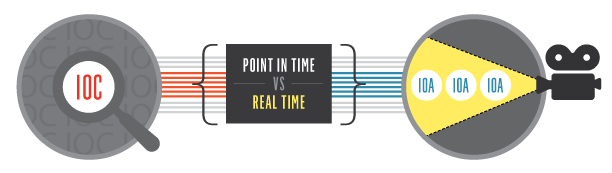

L’un des avantages de l’approche basée sur les indicateurs d’attaque réside dans la possibilité de recueillir et d’analyser les activités réseau en temps réel. L’observation des comportements au moment où ils s’exécutent est comparable au visionnage d’images de vidéosurveillance ou à l’examen d’un enregistreur de vol au sein de votre environnement.

Si l’on revient au monde physique, lorsqu’un inspecteur arrive sur une scène de crime et qu’il trouve une arme, un corps et du sang, il demande généralement si quelqu’un a une vidéo de ce qui s’est passé. Le sang, le corps et l’arme sont des indicateurs de compromission qui doivent être reconstitués manuellement et ne sont que des artefacts ponctuels. En termes simples, les indicateurs d’attaque correspondent au contenu des journaux vidéo.

Dans le monde numérique, un indicateur d’attaque peut vous montrer comment un cyberadversaire s’est introduit dans votre environnement, a accédé aux fichiers, a collecté les mots de passe, s’est déplacé latéralement et a finalement exfiltré vos données.

Exemple concret d’un indicateur d’attaque – Groupe cybercriminel chinois

L’équipe CrowdStrike Intelligence a documenté l’exemple suivant d’activités malveillantes attribuées à un groupe cybercriminel chinois. Cet exemple explique comment les activités d’un cyberadversaire particulier ont échappé aux dispositifs de protection des endpoints.

Ce cyberadversaire a recours aux méthodes suivantes :

- Logiciel malveillant en mémoire sans aucune écriture sur le disque

- Outil informatique connu et acceptable : Windows PowerShell avec code de ligne de commande

- Nettoyage automatique des journaux après les méfaits pour ne laisser aucune trace

Examinons les difficultés que posent ces méthodes aux autres solutions de protection des endpoints :

Antivirus – Comme le malware n’est jamais écrit sur le disque, la plupart des solutions antivirus configurées pour une analyse à la demande ne sont pas alertées. L’analyse à la demande n’est déclenchée qu’en cas d’écriture ou d’accès à un fichier. En outre, la plupart des entreprises proactives n’effectuent une analyse complète qu’une fois par semaine en raison de l’impact sur les performances des utilisateurs finaux. Si l’équipe de sécurité effectuait cette analyse complète, et si l’éditeur de solutions antivirus pouvait analyser la mémoire avec une bibliothèque de signatures à jour, ces activités feraient peut-être l’objet d’une alerte.

Solutions antivirus de nouvelle génération – Ces solutions utilisent le Machine Learning et d’autres techniques pour déterminer si un fichier est légitime ou malveillant. Comme PowerShell est un outil d’administration système Windows légitime qui n’est pas (et ne doit pas être) identifié comme malveillant, ces solutions n’alertent pas les clients des activités en question.

Liste blanche – Powershell.exe est un outil informatique connu qui est autorisé à s’exécuter dans la plupart des environnements, échappant ainsi aux solutions de listes blanches éventuellement en place.

Solutions d’analyse des indicateurs de compromission – Puisque ce cyberadversaire n’écrit jamais sur le disque et nettoie une fois sa mission terminée, que pourrions-nous rechercher ? Les indicateurs de compromission sont des artefacts connus et, en l’occurrence, il n’y a plus d’artefacts à découvrir. De plus, la plupart des solutions axées sur les investigations informatiques nécessitent des analyses périodiques des systèmes ciblés, et si un cyberadversaire peut mener ses activités entre les analyses, il ne sera pas détecté.

En se concentrant sur les tactiques, techniques et procédures de cyberattaquants spécifiques, CrowdStrike peut déterminer l’identité du cyberadversaire, sa cible et ses intentions. Au moment où vous détectez les indicateurs de compromission, votre entreprise a probablement déjà été compromise et des opérations d’intervention sur incident coûteuses peuvent s’avérer nécessaires pour réparer les dommages.

En enregistrant et collectant les indicateurs d’attaque et en les analysant à l’aide d’un moteur d’inspection dynamique des exécutions, vous donnez à votre équipe la possibilité de visualiser les activités en temps réel et de réagir immédiatement. L’accès à votre propre boîte noire du réseau permet d’éliminer de nombreuses tâches fastidieuses liées à la reconstitution des événements a posteriori. Fournir aux intervenants de première ligne les outils nécessaires pour reconstituer la scène du crime constitue une approche proactive et économique pour faire face aux menaces persistantes avancées.

Vous souhaitez en savoir plus sur l’approche basée sur les indicateurs d’attaque ? Lisez notre article qui explique comment CrowdStrike s’appuie sur le traitement de flux d’événements pour détecter les comportements malveillants.