Le cyberespionnage est un type de cyberattaque au cours de laquelle un utilisateur non autorisé tente d’accéder à des données sensibles ou confidentielles ou à des éléments de propriété intellectuelle (PI) à des fins lucratives, commerciales ou politiques.

Quelle est la finalité du cyberespionnage ?

Le cyberespionnage est principalement utilisé pour collecter des informations sensibles ou confidentielles, des secrets commerciaux ou d’autres éléments de propriété intellectuelle, qui pourront ensuite être exploités par le cyberattaquant pour obtenir un avantage concurrentiel ou vendus à des fins lucratives. Dans certains cas, la compromission a pour seul objectif d’entacher la réputation de la victime en révélant des informations privées ou des pratiques commerciales discutables.

Les activités de cyberespionnage peuvent être motivées par l’appât du gain, mais peuvent également être déployées en même temps que des opérations militaires ou en tant qu’acte de cyberterrorisme ou de cyberguerre. Le cyberespionnage, en particulier dans le cadre d’une campagne militaire ou politique plus vaste, peut entraîner une perturbation des infrastructures et services publics, voire des pertes humaines.

2024 CrowdStrike Global Threat Report: résumé

Le Global Threat Report 2024 de CrowdStrike s’appuie sur les observations des experts de l’équipe CrowdStrike spécialisée dans la lutte contre les cyberadversaires. Il passe en revue les thèmes, tendances et événements marquants du paysage des cybermenaces.

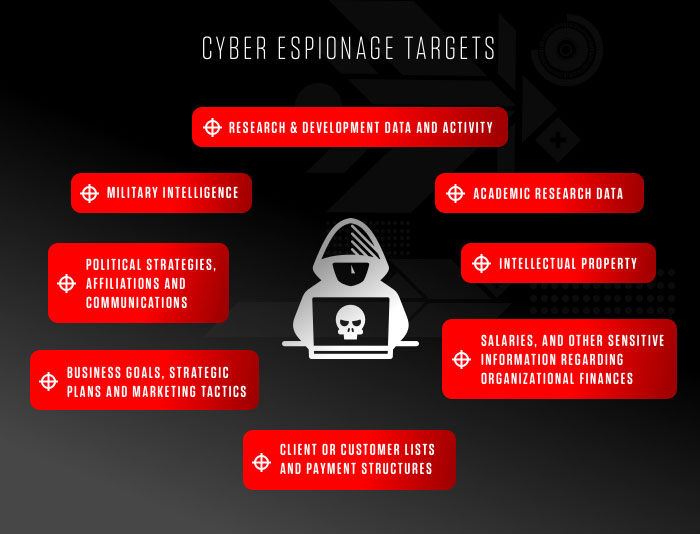

TéléchargerCibles de cyberespionnage

Les principales cibles des cyberespions sont les grandes entreprises, les agences gouvernementales, les établissements universitaires, les groupes de réflexion ou autres organisations possédant des éléments de propriété intellectuelle et des données techniques de valeur susceptibles de conférer un avantage concurrentiel à une autre organisation ou à un autre gouvernement. Des campagnes ciblées peuvent également être menées à l’encontre de particuliers, comme d’éminents responsables politiques et fonctionnaires publics, des cadres d’entreprise et même des célébrités.

Les cyberespions tentent généralement d’accéder aux ressources suivantes :

- Données et activités de recherche et développement

- Données de recherches universitaires

- Propriété intellectuelle (par exemple, formules de produit ou plans)

- Salaires, structure d’attribution des primes et autres informations sensibles concernant les finances et les dépenses d’une entreprise

- Listes de clients et structures tarifaires

- Objectifs commerciaux, plans stratégiques et tactiques marketing

- Stratégies, affiliations et communications politiques

- Renseignements militaires

Tactiques courantes de cyberespionnage

La plupart des opérations de cyberespionnage relèvent de la catégorie des menaces persistantes avancées (APT). Une menace persistante avancée une cyberattaque sophistiquée de longue durée, au cours de laquelle un intrus établit une présence non détectée sur un réseau pour voler des données sensibles sur une période prolongée. Une attaque APT est planifiée et conçue avec soin dans le but d’infiltrer une entreprise déterminée et de contourner les dispositifs de sécurité existants pendant de longues périodes.

L’exécution d’une attaque APT exige un niveau de personnalisation et de sophistication plus élevé que pour les attaques classiques. Les cyberadversaires font généralement partie d’équipes cybercriminelles expérimentées disposant de moyens financiers importants et ciblant des entreprises de premier plan. Ils consacrent un temps et des ressources considérables à la recherche et à l’identification de vulnérabilités au sein de ces entreprises.

La plupart des attaques de cyberespionnage font également intervenir des techniques d’ingénierie sociale destinées à pousser un utilisateur à effectuer une action ou à collecter les informations nécessaires sur la cible pour faire progresser l’attaque. Ces méthodes exploitent souvent les émotions humaines, notamment l’enthousiasme, la curiosité, l’empathie ou la peur, afin d’amener l’utilisateur à agir rapidement ou sans réfléchir. Les cybercriminels incitent leurs victimes à communiquer des informations personnelles, à cliquer sur des liens malveillants, à télécharger des logiciels malveillants ou à payer une rançon.

D’autres techniques d’attaque courantes sont observées :

- « Watering hole » (point d’eau) : infection de sites web légitimes, couramment consultés par la victime ou des personnes associées à celle-ci, par un logiciel malveillant dans le but explicite de compromettre l’utilisateur.

- Spear phishing (harponnage) : type d’attaque qui cible des individus précis, par l’intermédiaire d’e-mails, de SMS ou d’appels téléphoniques frauduleux. Son objectif est de dérober des identifiants de connexion ou autres informations sensibles.

- Exploit zero day : attaque ciblant une vulnérabilité de sécurité ou une faille logicielle inconnue pour laquelle l’éditeur ou l’équipe informatique du client n’a pas encore publié de correctifs.

- Utilisateur malveillant et menace interne : collaborateur ou sous-traitant convaincu par un cybercriminel de partager ou de vendre des informations ou encore de donner accès au système à des utilisateurs non autorisés.

Impact mondial du cyberespionnage

Le cyberespionnage constitue une menace grandissante pour la sécurité, en particulier lorsqu’il est organisé et exécuté par des États. En dépit d’une série de mises en accusation et de l’adoption de législations visant à réprimer ces activités, la plupart des cybercriminels sont toujours dans la nature en raison de l’absence d’accords d’extradition entre les pays et de la difficulté à appliquer les lois internationales en la matière.

En outre, le niveau d’expertise croissant des cybercriminels et des pirates leur permet de lancer des attaques coordonnées et avancées capables de perturber de nombreux services modernes, comme le fonctionnement du réseau d’électricité et des marchés financiers, ou encore le déroulement d’élections majeures.

Sanctions pour faits de cyberespionnage

Bien que de nombreux pays aient procédé à des inculpations pour cyberespionnage, les cas les plus graves impliquent généralement des cybercriminels étrangers originaires de pays non soumis aux règles d’extradition. Dès lors, les forces de l’ordre se retrouvent relativement démunies dans leur lutte contre les cybercriminels, en particulier ceux opérant à l’étranger.

Cela dit, le travail d’investigation effectué pour étayer les mises en accusation pour faits de cyberespionnage peut également servir de base à la prise de sanctions à l’encontre d’entreprises ou de pays étrangers. Ainsi, le ministère américain des Finances peut utiliser des dossiers d’inculpation pour imposer des sanctions économiques à une entreprise dont la participation à des activités de cyberespionnage est avérée.

Cas célèbres de cyberespionnage

Si certains cyberespions travaillent légalement pour les services de renseignement, dans la plupart des cas célèbres, leurs objectifs sont moins nobles. En voici quelques exemples notables :

Aurora

Survenu en 2009, il s’agit d’un des cas les plus connus de compromission due au cyberespionnage. Le problème a d’abord été signalé par Google, après que la société a observé une multiplication des attaques contre certains titulaires de comptes Gmail, qui se sont avérés par la suite appartenir à des défenseurs chinois des droits de l’homme. Suite à la révélation de cette attaque, d’autres grandes entreprises, dont Adobe et Yahoo!, ont confirmé avoir également été victimes de telles techniques. En tout, 20 entreprises ont reconnu avoir été impactées par cette attaque de cyberespionnage, qui exploitait une vulnérabilité d’Internet Explorer. Cette faille de sécurité a depuis lors été corrigée.

Recherches sur la COVID-19

Plus récemment, le cyberespionnage s’est focalisé sur les recherches liées à la pandémie de COVID-19. Depuis avril 2020, des intrusions ciblant des travaux de recherche sur le coronavirus ont été signalées par des laboratoires américains, britanniques, espagnols, sud-coréens, japonais et australiens. Ces opérations étaient le fait de cybercriminels russes, iraniens, chinois et nord-coréens.

CrowdStrike a par exemple découvert une compromission résultant d’une opération de cyberespionnage au deuxième semestre 2020. Notre équipe Falcon OverWatch™ a mis au jour une intrusion ciblant un établissement universitaire participant au développement de capacités de tests pour la COVID-19. L’activité malveillante en question a été attribuée à des pirates chinois, qui ont obtenu un accès initial au moyen d’une attaque par injection SQL à l’encontre d’un serveur web vulnérable. Une fois à l’intérieur de l’environnement de la victime, le cybercriminel a compilé et lancé un shell web pour exécuter différentes opérations malveillantes ayant principalement pour but de collecter des informations.

Groupes à la solde d’États

Comme indiqué précédemment, bon nombre des campagnes de cyberespionnage les plus sophistiquées sont coordonnées par des équipes cybercriminelles à la solde d’États, jouissant de moyens financiers importants. Voici quelques-uns des cybercriminels à la solde d’États et groupes de cyberespionnage bien connus :

PIONEER KITTEN est un groupe cybercriminel iranien actif depuis au moins 2017 et suspecté d’être à la solde du gouvernement iranien. Fin juillet 2020, un cyberadversaire connu pour être associé à PIONEER KITTEN a été identifié alors qu’il proposait de vendre un accès à des réseaux compromis sur un forum clandestin. Cette activité indique que PIONEER KITTEN cherche sans doute à diversifier ses sources de revenus, en plus de mener des intrusions ciblées pour le compte du gouvernement iranien.

FANCY BEAR (APT28, Sofacy) utilise des messages de phishing et de faux sites web ressemblant à s’y méprendre aux sites légitimes pour accéder à des ordinateurs traditionnels et à des terminaux mobiles. Actif depuis au moins 2008, ce cyberattaquant russe s’en est pris à des instances politiques américaines, à des organisations militaires européennes et à des acteurs de différents secteurs à travers le monde.

GOBLIN PANDA (APT27) a été observé pour la première fois en septembre 2013, lorsque CrowdStrike a découvert des indicateurs d’attaque sur le réseau d’une société de technologies active dans plusieurs secteurs. Ce cyberadversaire basé en Chine s’appuie sur deux documents d’exploit Microsoft Word sur le thème de la formation pour distribuer des fichiers malveillants dès leur ouverture. Les cibles opèrent pour la plupart dans les secteurs de la défense, de l’énergie et des pouvoirs publics en Asie du Sud-Est, et plus particulièrement au Vietnam.

HELIX KITTEN (APT34) est un cyberadversaire vraisemblablement iranien, actif depuis au moins fin 2015. Il cible les entreprises des secteurs de l’aérospatiale, de l’énergie, de la finance, des services publics, de l’hôtellerie et des télécommunications, et utilise des e-mails de spear phishing structurés, parfaitement documentés et particulièrement pertinents pour les personnes ciblées. Il distribue généralement un implant PowerShell personnalisé par le biais de documents Microsoft Office intégrant des macros.

Détection, prévention et correction des opérations de cyberespionnage

La sophistication croissante des cyberattaquants et des cyberespions leur a permis de contourner un large éventail de solutions de cybersécurité standard et systèmes d’ancienne génération. En dépit des compétences pointues des cyberadversaires et de la complexité des outils utilisés, il est possible de résister à ces attaques. De nombreuses solutions de cybersécurité et de cyberveille peuvent aider les entreprises à mieux comprendre les cyberadversaires et leurs techniques d’attaque.

- Des capteurs pour assurer la visibilité. Il est impossible de bloquer ce que l’on ne voit pas. Il est donc essentiel que les entreprises déploient des solutions offrant à leurs équipes de sécurité une visibilité totale sur leur environnement, afin d’éliminer les angles morts pouvant servir de refuge aux cyberadversaires.

- Renseignements techniques. Il est essentiel d’exploiter les renseignements techniques, comme les indicateurs de compromission, et de les intégrer dans une solution de gestion des événements et des informations de sécurité (SIEM) à des fins d’enrichissement de données. L’entreprise disposera ainsi d’une cyberveille enrichie au moment de mettre en corrélation les événements, ce qui pourrait lui permettre de mettre au jour des événements réseau qui auraient pu passer inaperçus. L’implémentation d’indicateurs de compromission ultrafiables dans de multiples technologies de sécurité accroît la connaissance situationnelle, un aspect fondamental.

- Cyberveille. L’utilisation de rapports de cyberveille descriptifs est une méthode infaillible pour dresser un tableau précis du comportement des cybercriminels, ainsi que des outils et des techniques qu’ils déploient. La cyberveille facilite le profilage des cybercriminels, le suivi des campagnes et la surveillance des familles de logiciels malveillants. Il est actuellement plus important de comprendre le contexte d’une attaque que de savoir que ladite attaque a bien eu lieu, et c’est à ce niveau que la cyberveille joue un rôle fondamental.

- Threat Hunting. Il est plus important que jamais de comprendre que la technologie a ses limites. De nombreuses entreprises devront faire appel à un Threat Hunting managé, piloté par une équipe d’experts, disponible 24 h/24 et 7 j/7, pour compléter leur technologie de cybersécurité existante.

- Fournisseur de services. Il est indispensable de s’associer à un éditeur de solutions de cybersécurité de pointe. Si le pire devait arriver, les entreprises pourraient avoir besoin d’aide pour répondre à une cyberattaque sophistiquée.