Qu’est-ce qu’une solution CASB (Cloud Access Security Broker) ?

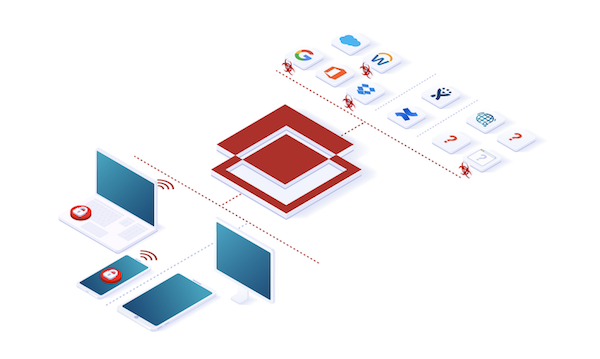

Une solution CASB est un point de contrôle de sécurité placé entre les utilisateurs d’un réseau cloud et les applications cloud, qui gère et applique toutes les règles et bonnes pratiques de protection des données, notamment l’authentification, l’autorisation, les alertes et le chiffrement. Elle améliore la visibilité de l’entreprise sur l’identité des personnes qui accèdent à ses données, ainsi que sur l’utilisation de ces dernières sur les endpoints.

Une solution CASB protège l’entreprise grâce à une combinaison de techniques de prévention, de surveillance et d’atténuation. Elle ne se contente pas de surveiller l’activité des utilisateurs, mais avertit également les administrateurs en cas de suspicion d’activité malveillante, bloque l’installation des logiciels malveillants et autres menaces et détecte les éventuelles infractions à la conformité. Une solution CASB permet également, grâce à l’analyse des journaux des pare-feux et des proxys, de mieux comprendre l’utilisation des applications cloud et d’identifier tout comportement anormal.

Au vu de la prolifération des services cloud et de la montée en puissance des appareils personnels utilisés au travail, une solution CASB peut être d’un grand secours. Ces deux tendances ont considérablement élargi l’environnement de données, de sorte qu’il est plus difficile pour les équipes informatiques de surveiller l’utilisation du réseau et d’assurer la protection des données d’entreprise.

Étant donné que les solutions CASB bénéficient d’un accès aux terminaux personnels, il est essentiel qu’elles respectent les normes en matière de confidentialité et analysent uniquement les données d’entreprise.

Quelle est la fonction d’une solution CASB ?

Une solution CASB a pour objectif premier de protéger les entreprises contre les vols, les pertes ou les fuites de données sensibles. Elle comble ainsi le vide sécuritaire induit par la migration vers le cloud et l’explosion du nombre d’endpoints. Les principales fonctions d’une solution CASB sont les suivantes :

Gouvernance des données

- Régir l’utilisation du cloud de l’entreprise grâce à une visibilité granulaire et à un large éventail de contrôles basés sur l’identité de l’utilisateur, le service, l’application, l’activité, l’emplacement ou l’endpoint

- Automatiser la gestion des violations des règles de protection des données au moyen de différentes mesures, comme le blocage, la neutralisation, le signalement, le chiffrement ou la mise en quarantaine

- Fournir à l’équipe informatique un résumé des mesures prises en réponse aux violations des règles

Sécurité des données

- Protéger les données et prévenir le vol, la perte ou la fuite de données au niveau des services et applications cloud grâce au chiffrement, à la tokénisation ou à d’autres techniques

- Mettre en place des outils et des processus de prévention des fuites de données pour les données en cours d’utilisation, en transit ou au repos sur l’ensemble des services, applications et endpoints

- Détecter de façon proactive toute violation des règles dans l’environnement de sécurité du cloud

- Intégrer la solution CASB à la stratégie et à l’architecture de sécurité plus larges

Protection contre les menaces

- Assurer une visibilité et un contrôle complets sur l’ensemble des données de l’entreprise dans tous les services cloud

- Identifier et isoler les menaces dans le cloud, notamment les logiciels malveillants et les ransomwares

- Exploiter l’intelligence artificielle (IA), le Machine Learning et d’autres outils d’automatisation intelligents pour détecter les comportements anormaux, ainsi que des menaces telles que les ransomwares et autres logiciels malveillants

- Adapter en permanence la solution CASB à l’évolution du paysage des menaces afin d’assurer une protection continue contre les menaces

- Alerter l’équipe de sécurité de toute menace active ou activité anormale

2024 CrowdStrike Global Threat Report: résumé

Le Global Threat Report 2024 de CrowdStrike s’appuie sur les observations des experts de l’équipe CrowdStrike spécialisée dans la lutte contre les cyberadversaires. Il passe en revue les thèmes, tendances et événements marquants du paysage des cybermenaces.

TéléchargerQuels sont les quatre piliers d’une solution CASB ?

Les solutions CASB reposent sur quatre grands principes : visibilité, conformité, sécurité du cloud et protection.

1. Visibilité

La migration vers le cloud a considérablement compliqué la tâche des équipes informatiques qui tentent de conserver une visibilité sur l’emplacement et les modalités d’utilisation des données au sein des différents environnements et applications cloud. Si l’entreprise n’a aucune visibilité sur ces données, elle ne pourra pas garantir que leur utilisation est conforme aux règles qu’elle a établies en la matière.

Une solution CASB permet d’améliorer la visibilité de l’entreprise sur les services cloud, les applications et les endpoints qui accèdent aux données. Elle permet également de contrôler les différents niveaux d’accès en fonction de l’identité de l’utilisateur, de l’emplacement, de la fonction et du terminal. Elle peut, par exemple, autoriser le partage en interne de certains fichiers avec des utilisateurs autorisés et interdire le partage de ces mêmes fichiers avec des tiers.

2. Conformité

Malgré la complexité accrue associée à la migration vers le cloud, les entreprises doivent continuer à se conformer à un grand nombre de réglementations gouvernementales et sectorielles en matière de confidentialité et d’utilisation responsable des données d’entreprise. Une solution CASB correctement conçue et configurée contribue à simplifier l’environnement réglementaire grâce à l’automatisation des rapports et à la détection des éventuelles violations des réglementations en vigueur, notamment la loi HIPAA, le RGPD et la norme PCI-DSS.

3. Sécurité du cloud

Compte tenu de l’intensification du télétravail et de la dispersion des effectifs, ainsi que de la migration des entreprises vers des infrastructures cloud, la protection des données sensibles est devenue encore plus complexe. En outre, la sophistication croissante des pirates informatiques et des cyberadversaires exige des entreprises qu’elles renforcent leurs capacités de prévention. Les solutions traditionnelles de protection des données sont conçues pour assurer la protection des données utilisées sur site. Elles doivent donc être adaptées et complétées pour protéger les services cloud.

Une solution CASB vient compléter la solution de prévention des fuites de données existante et permet à l’équipe informatique d’appliquer les mêmes principes aux données en cours d’utilisation, en transit et au repos au sein d’un environnement cloud.

4. Protection contre les menaces

La sophistication croissante des cyberadversaires augmente le risque de vol ou de fuite de données. De plus, la nature relativement complexe de l’architecture cloud favorise les erreurs humaines. Par exemple, des compartiments S3 mal configurés, qui laissent des ports ouverts vers l’extérieur, ou l’utilisation de comptes ou d’API non sécurisés peuvent transformer des workloads cloud standard en cibles de choix faciles à identifier à l’aide d’un simple robot d’indexation.

Une solution CASB aide les entreprises à renforcer leur visibilité sur les données au sein de l’environnement cloud grâce à différents outils de détection, de surveillance et de prévention. Elle permet notamment à l’équipe de sécurité des informations d’analyser et de neutraliser les menaces en temps réel dans les réseaux internes et externes. Elle permet également à l’entreprise de détecter et de bloquer tout accès utilisateur non autorisé à des services et données cloud.

Pourquoi utiliser une solution CASB ?

L’avantage du cloud est aussi son principal inconvénient : où qu’ils soient, les utilisateurs peuvent accéder aux environnements cloud au moyen d’une connexion Internet – mais c’est aussi le cas des cybercriminels et des cyberadversaires.

Pour les entreprises qui migrent vers le cloud, la sécurité est une préoccupation majeure. Elles doivent concevoir et implémenter une solution de sécurité du cloud complète pour se protéger d’une panoplie de menaces en expansion constante et d’attaques de plus en plus sophistiquées visant l’environnement cloud. Les stratégies de sécurité traditionnelles, conçues pour protéger des réseaux hébergés sur site et les ressources associées, doivent être optimisées pour lutter contre les menaces ciblant l’environnement cloud.

Il est important de garder à l’esprit que les réseaux cloud adoptent un modèle de « responsabilité partagée », ce qui signifie qu’une grande partie de l’infrastructure sous-jacente est déjà sécurisée par le fournisseur de services cloud. Cependant, tous les éléments de cette infrastructure, du système d’exploitation aux applications et aux données, relèvent de la responsabilité de l’utilisateur. Malheureusement, ce point peut être mal compris et amener certains à penser que les workloads cloud sont totalement protégés par le fournisseur de services cloud. Les utilisateurs exécutent alors sans le savoir dans un cloud public des workloads qui ne sont pas entièrement protégés, permettant ainsi aux cyberadversaires de cibler le système d’exploitation et les applications pour s’introduire. Même les workloads sécurisés peuvent devenir une cible lors de leur exécution, étant donné leur vulnérabilité aux exploits zero day.

Les solutions CASB offrent aux entreprises une visibilité accrue sur la manière dont les données sont utilisées au sein de l’environnement cloud, notamment par les applications, les services et les utilisateurs cloud. Elles sont conçues pour aider les entreprises à faire face aux défis de sécurité et à corriger les failles de leur environnement cloud.

Une solution CASB correctement configurée permet notamment de réduire le risque posé par le Shadow IT, c’est-à-dire les applications et l’infrastructure gérées et utilisées à l’insu du service informatique de l’entreprise. Le Shadow IT constitue une préoccupation croissante pour de nombreuses entreprises comptent tenu de la migration vers un modèle logiciel DevOps agile. Dans ce modèle, les développeurs créent souvent des workloads à l’aide de leurs comptes personnels. Ces ressources non autorisées représentent une menace pour l’environnement, car elles sont souvent mal sécurisées, sont accessibles avec des mots de passe et des configurations par défaut et sont faciles à compromettre. Une solution CASB offre aux entreprises une visibilité sur ces instances, ainsi que des recommandations automatisées pour aider l’équipe informatique à résoudre ces problèmes.

Différences entre CASB, CSPM et CWPP

Les éléments de base d’une solution de gestion du niveau de sécurité du cloud (CSPM) sont souvent comparés à ceux des plateformes de protection des workloads cloud (CWPP). Une solution CSPM se concentre sur les API de sécurité cloud dans le but d’empêcher les erreurs de configuration, ainsi que sur l’intégration de la sécurité dans le pipeline CI/CD. Une solution CSPM assure une autre fonction clé, à savoir la protection à l’exécution et la gestion continue des vulnérabilités du conteneur cloud. Les solutions CSPM et CWPP ont néanmoins un objectif commun : protéger les informations sensibles stockées dans le cloud.

Tandis que les solutions CSPM et CWPP s’efforcent de protéger les données, une solution CASB est conçue pour améliorer la visibilité sur les endpoints, notamment l’identité des personnes qui accèdent aux données et les modalités d’utilisation de celles-ci.

Ensemble, les solutions CASB, CSPM et CWPP constituent le nec plus ultra en matière de protection des données et d’accès au cloud. Il est dès lors recommandé aux entreprises de déployer ces trois solutions de protection pour optimiser leur infrastructure de sécurité du cloud.

EN SAVOIR PLUS

Bien qu’Amazon Web Services (AWS) et Google Cloud Platform (GCP) offrent des possibilités de journalisation et une certaine visibilité, il reste certains angles morts. Découvrez quels sont ces angles morts et comment les éliminer.Lire

Comment choisir une solution CASB ?

Les entreprises qui envisagent d’adopter une solution CASB doivent considérer celle-ci comme un outil unique au sein d’une stratégie de sécurité plus globale. C’est pourquoi il est important d’évaluer la capacité de la solution CASB à s’intégrer à l’infrastructure de sécurité existante de l’entreprise, notamment aux solutions de prévention des fuites de données (DLP) et de gestion des événements et des informations de sécurité (SIEM), au pare-feu et aux passerelles web sécurisées. D’autres aspects doivent également être pris en compte :

Adéquation aux cas d’usage spécifiques de votre entreprise. Chaque entreprise a des besoins uniques en matière de sécurité du cloud. Au moment de choisir un éditeur de solutions CASB, les entreprises doivent donc définir les cas d’usage auxquels elles souhaitent accorder la priorité. Elles doivent ensuite passer en revue les différents éditeurs en fonction de ce critère, afin de choisir celui dont l’expertise correspond à leurs besoins spécifiques.

Évaluation des différents éditeurs de solutions CASB. Lisez les articles de presse et les rapports d’analystes pour identifier les entreprises qui excellent en matière de prévention des compromissions et de correction rapide et efficace des incidents de sécurité. Comme indiqué plus haut, il est important d’identifier les éditeurs capables de prendre en charge les cas d’usage spécifiques de l’entreprise. Si vous envisagez plusieurs cas d’usage, veillez à tenir compte des éventuelles limitations de la solution.

Réalisation d’un test. De nombreux éditeurs de solutions CASB proposent aux clients de tester l’application avant son déploiement complet. Cette étape permet de vérifier si la solution est compatible avec l’infrastructure cloud existante de l’entreprise et peut être prise en charge par ses ressources actuelles.

Analyse des fonctionnalités CASB. Pendant la phase de test et d’évaluation, l’entreprise doit également déterminer le rôle de la solution CASB en matière d’authentification, d’autorisation, de signalement et de chiffrement. Par exemple, l’équipe informatique doit déterminer quand et comment appliquer une authentification granulaire basée sur le risque, et si la solution CASB fournit une telle fonctionnalité. Elle doit également vérifier que la solution CASB s’intègre aux outils IDaaS (Identity-as-a-Service) ou d’authentification unique existants.

Réalisation d’audits réguliers. Le paysage des menaces évolue très rapidement. Il est par conséquent important de procéder à des audits réguliers en collaboration avec l’éditeur de solutions CASB pour s’assurer que l’entreprise et ses données sont correctement protégées.